Misc——图片隐写

Misc——图片隐写

(并非全部情况,这里仅讲述自己在玩Misc板块题目时遇到的,也算是提供一些思路)

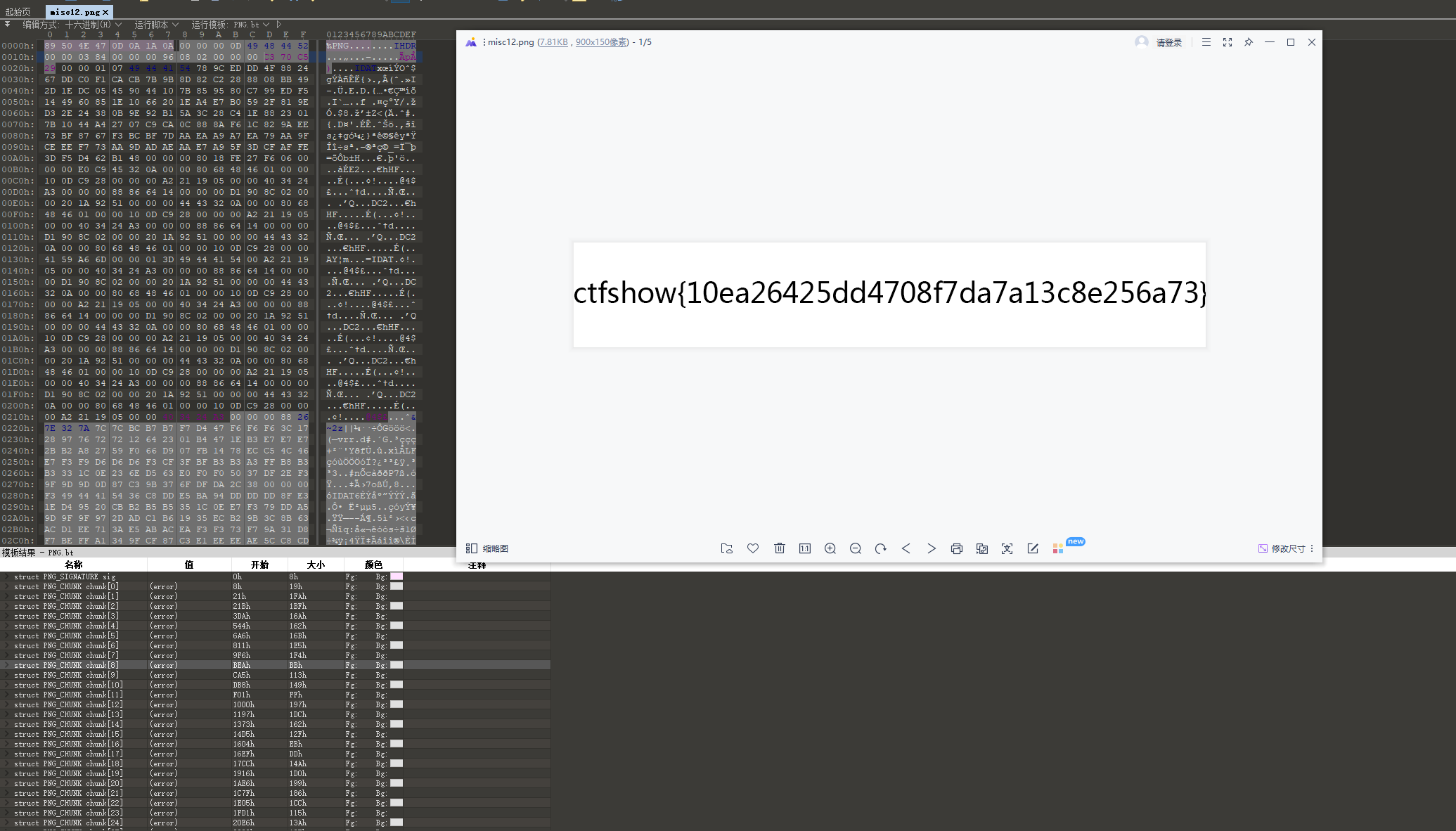

情况1:打开图片即得flag

情况2:改变后缀获得flag

使用对应软件获悉是个png图片,改为png后缀打开获得flag

情况3:图片里的信息附加

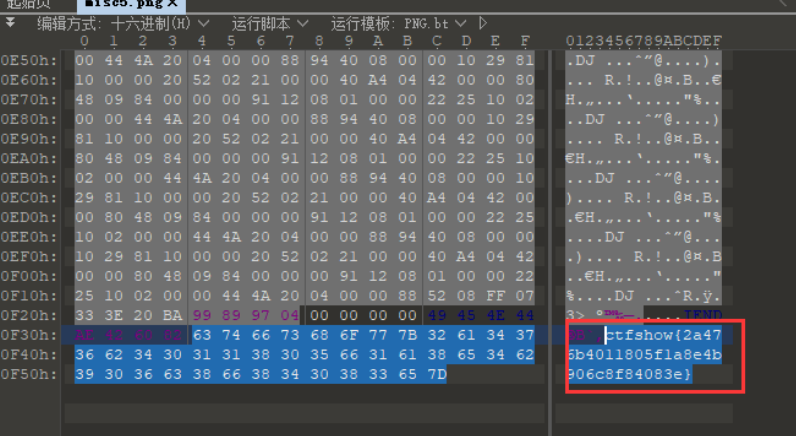

使用winhex打开对应文件、在文件对应的进制当中存在flag

情况4:图片里的隐藏文件

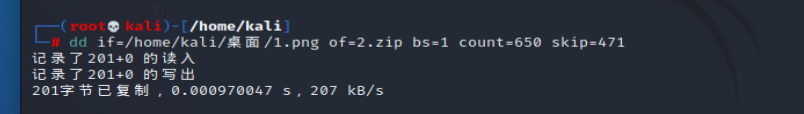

使用linux里面的binwalk、foremost命令,从而找出文件中的隐藏文件,从而找到flag

使用binwalk发现在png下面藏zip文件,使用dd分离出zip文件

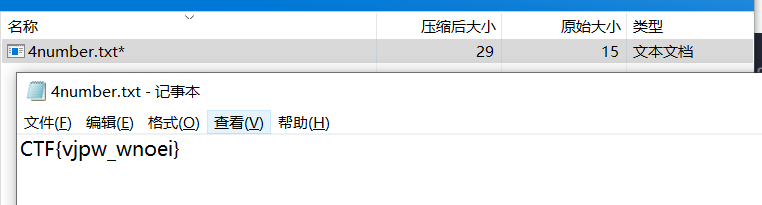

skip=471、count=650是对应参数,bs表示设置文件的大小为多少MB,得到提示是4位数的密码压缩包 。

用kali的 fcrackzip进行解压,命令格式现在我们使用命令 fcrackzip -b -c ‘1’ -l 1-6 -u test.zip ,-b(使用暴力破解方式),-c‘1’(密码中只有数字),-l(密码长度为1-6), -u(目标名称)。我们通过暴力破解成功获得了压缩包密码。

情况5:图片问题内容提示

首先打开会有短的idat块显示有异常:

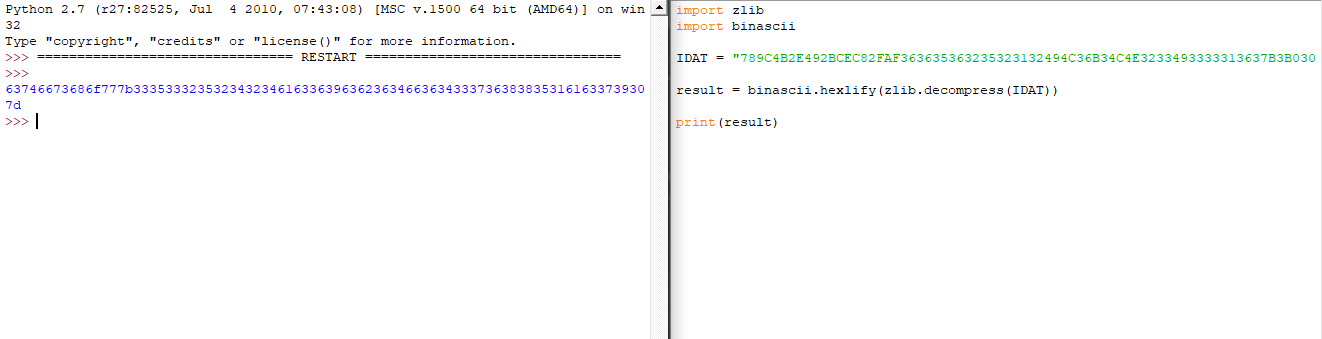

接着直接使用idat合成另外一组图片,使用zlib脚本进行压缩

1 | |

16进制转一下即可得到flag

情况6:图片问题内容提示(idat删除情况)

有删除第一个idat即可得到flag:

有删除前八个idat即可得到flag:

情况7: 图片隐藏在64位程序中

发送了exe程序,但是打不开,使用winhex查看

提示 jpg 和base64,使用base解码

解码发现为png文件,打开为二维码

最后扫描二维码得到答案

Misc——图片隐写

https://one-null-pointer.github.io/2021/11/07/Misc——图片隐写/