操作系统层面

操作系统层面

1.识别操作系统常见方法

1)通过网站识别

window:

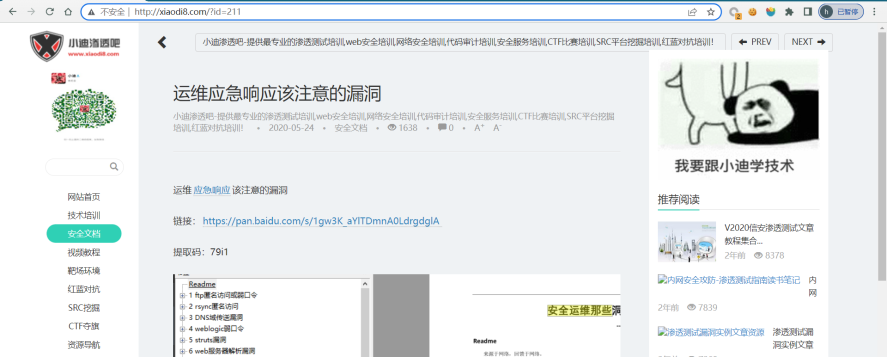

通过网站或通过扫描相关软件识别大小写对网页都没有影响,这种情况就可以认定为windows服务器,因为windows服务器不区分大小写。以小迪吧的某个界面(http://xiaodi8.com/?Id=211)为例:

通过图片可以看见,在输入网址的时候,输入id与ID都是能够访问网站的。

Linux:

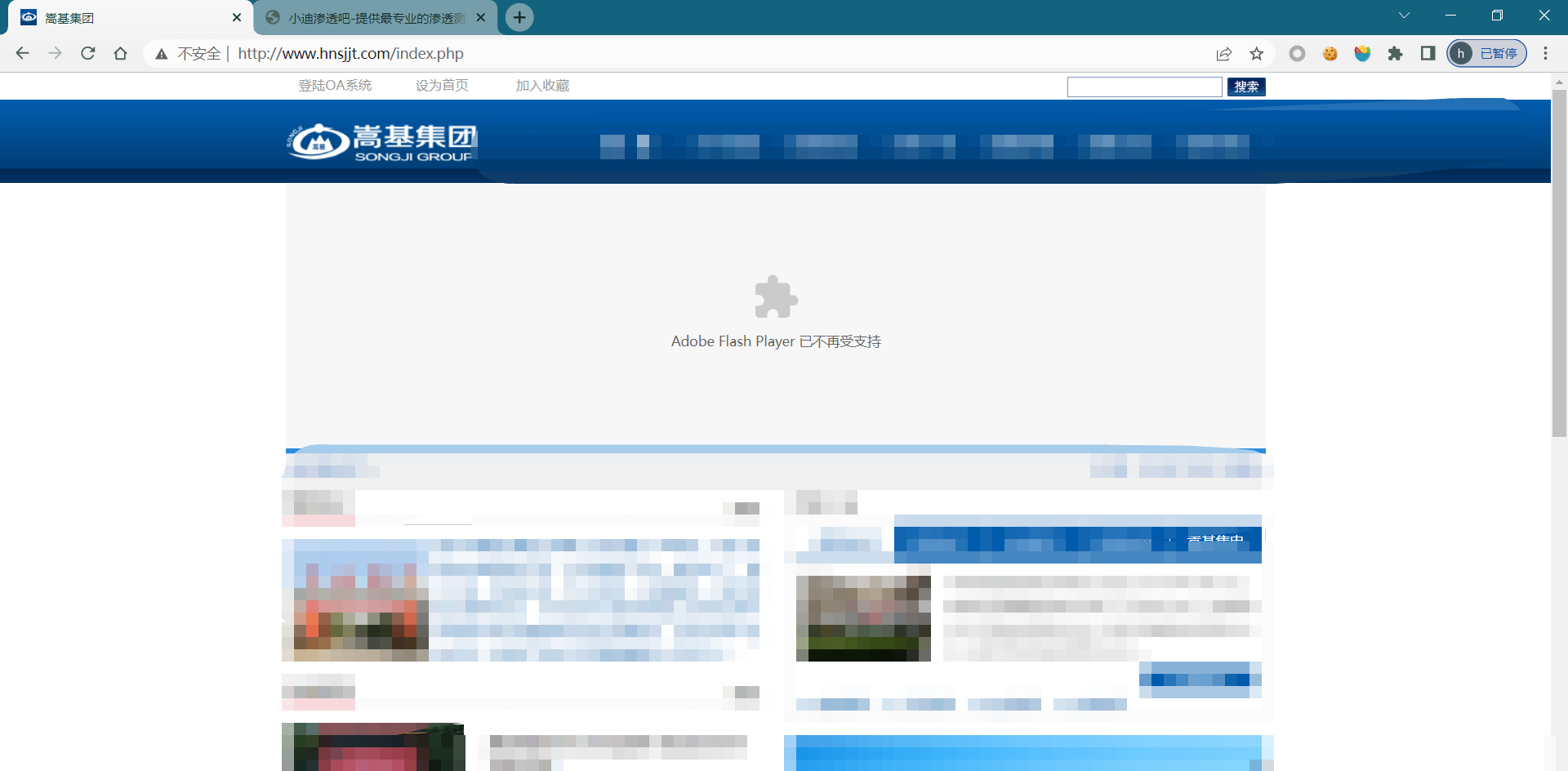

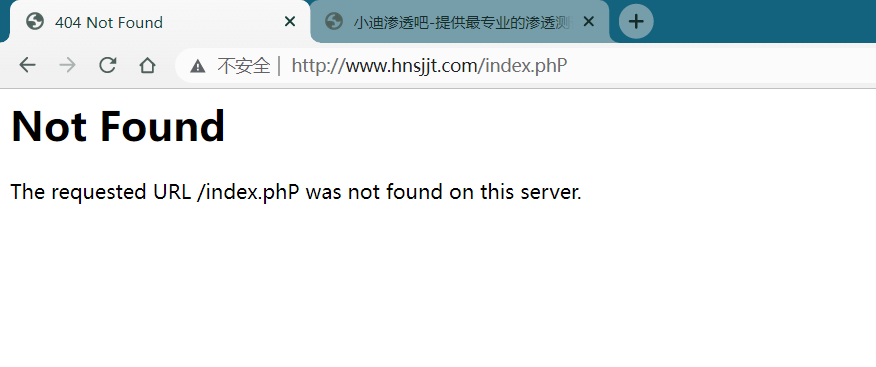

Linux是区分大小写的,因此可以通过修改大小从而判断操作系统的类别。以“嵩基集团”的网址(http://www.hnsjjt.com/index.php)为例子

通过图片可以看见,在输入网址的时候,php和phP的最终效果是不一样的,当改为大写P的时候,访问网站会反馈出not found的结果。

2)TTL值识别(不建议,存在一定标准问题)

例如:

windows NT/2000 TLL:128

windows 95/98 TLL:32

win7 TLL:64

unix TLL:255

Linux TLL:64

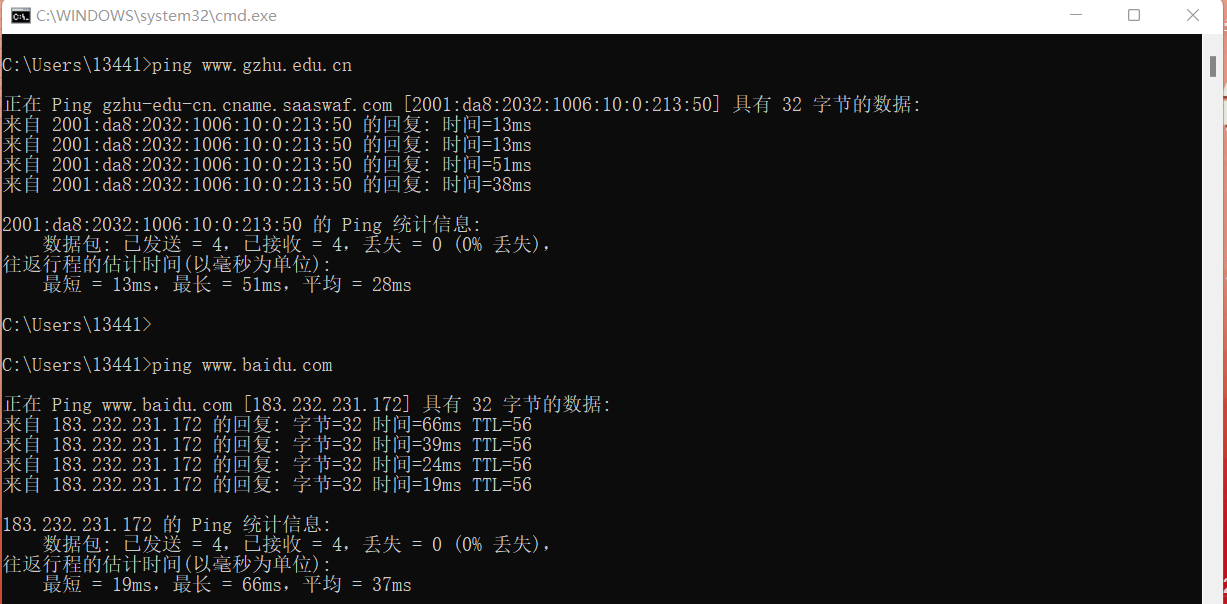

当然,并不是全部的TTL都能反馈出操作系统的类型,当我们ping百度的网站时,显示的TTL值是56,TL是生存时间(Time To Live) 简单点说就是数据包的生命周期,TTL=56,就是该数据只能在通讯线路里存活56秒,并没有反馈出所谓的操作系统类型,当我们ping广州大学的网址时,也可能出现没有所谓TTL值的情况。

简单来说,这个TTL是很又有用的,它能把无主数据包自动消灭。如果无主数据包不会自动消灭,那么大量的无主数据包就会堵在通讯线路上,导致网络堵塞

3)nmap识别

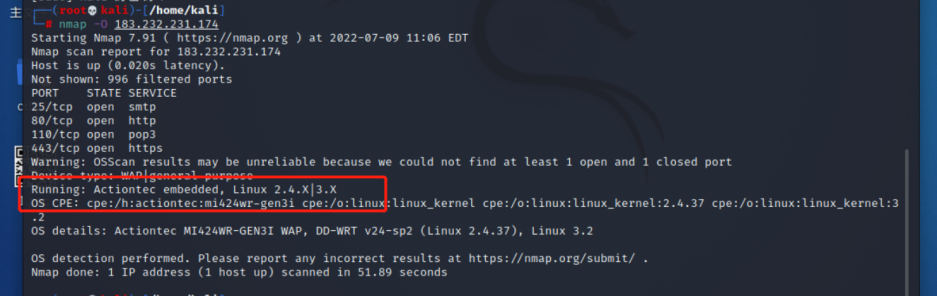

这里我使用的是kali自带的nmap,使用命令:nmap -O 183.232.231.174(也就是百度的网址)

可以看见,百度所使用的操作系统类型为Linux的系统,如果我们想发起操作系统层面的攻击的话,即就从对应Linux操作系统类型的漏洞入手。

2.识别操作系统的区别和意义

1)区别

windows:

对于windows而言,Windows系统内置了许多本地用户组,这些用户组本身都已经被赋予一些权限(permissions),它们具有管理本地计算机或访问本地资源的权限。只要用户账户加入到这些本地组内,这回用户账户也将具备该组所拥有的权限。

默认情况下,系统为用户分了7个组,并给每个组赋予不同的操作权限,管理员组(Administrators)、高权限用户组(Power Users)、普通用户组(Users)、备份操作组(Backup Operators)、文件复制组(Replicator)、来宾用户组(Guests),身份验证用户组(Ahthenticated users)其中备份操作组和文件复制组为维护系统而设置,平时不会被使用。

除了上面提到的7个默认权限分组,系统还存在一些特殊权限成员,这些成员是为了特殊用途而设置,分别是:SYSTEM(系统)、Trustedinstaller(信任程序模块)、Everyone(所有人)、CREATOR OWNER(创建者) 等,这些特殊成员不被任何内置用户组吸纳,属于完全独立出来的账户。

真正拥有“完全访问权”的只有一个成员:SYSTEM。这个成员是系统产生的,真正拥有整台计算机管理权限的账户,一般的操作是无法获取与它等价的权限的

Linux:

对于Linux系统而言。Linux/Unix是一个多用户、多任务的操作系统;用户在系统中是分角色的,在Linux系统中,由于角色的不同,权限和所完成的任务也不同;值得注意的是用户的角色是通过UID和GID识别的;特别是UID,在运维工作中,一个UID是唯一标识一个系统用户的账号,其中超级用户root(0) 程序用户(1499) 普通用户(50065535)。

具体的详细区别可以自行百度,这个会有很好的介绍。

2)意义

围绕着不同的操作系统进行不同的漏洞查找和搜寻,不同操作系统的漏洞体现存在差异,所以当我们判断出是哪种操作系统类型时,我们就可以“对症下药”。

3.操作系统层面漏洞类型

- 从漏洞攻击条件分类:远程,本地(远程执行,本地权限提升等)

- 从漏洞攻击对象分类:自带,三方(缓冲器溢出,IE漏洞,IIS漏洞等)

- 从漏洞影响危害分类:权限丢失,数据丢失,文件被操作,服务器被控制等

- 从漏洞安全修复分类:已知漏洞,未知漏洞,已知攻击,未知攻击等

- …

4.操作系统层面漏洞影响范围

- 获取权限

- 影响服务器运行

- 使服务器崩溃