暴力破解概述

暴力破解概述

1.概述:

“暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间。

2.对象:

需要账号密码登录的端口

3.组成:

连续性尝试+字典+自动化

4.字典来源:

- 常用的账号密码(弱口令)

- 互联网上被脱库后的账号密码(譬如当初csdn泄露的600w用户信息,也就是所谓的撞库)

- 使用特定的字符使用工具按照指定的规则进行排列组合算法生成不同的密码

(提示:作为渗透人员,一定要多保留一些字典)

5.暴力破解漏洞:

如果一个网站没有对登录接口实施暴力破解的措施,或者实施了不合理的措施,则称该网站存在暴力破解漏洞。

6.漏洞判断标准:

- 是否要求用户设置了复杂的密码;

- 是否每次认证都使用了安全的验证码;

- 是否对尝试登录的行为进行判断和限制;

- 是否在必要的情况下采用了双因素认证;

- 等等

7.暴力破解漏洞测试流程:

确认登录端口的脆弱性

可以通过登录抓包的形式,观察验证元素和response信息等,判断是否存在被暴力破解的可能

对字典进行优化

根据实际情况选择不同的字典并对字典进行优化,提高爆破过程的效率。优化技巧:

- 技巧一:根据注册提示信息进行优化,对目标站点进行注册,了解账号密码的限制条件,通过限制条件对字典进行相关优化

- 技巧二:如果爆破的是管理后台,往往这类系统的管理员是admin/administrator/root的可能性较高。,可以使用这三个账号+随机的密码进行登录尝试,并且根据反馈的结果确定用户名。譬如当返回“用户名或密码错误”时,则需要修改用户名和密码,若仅返回“密码错误”则基本可以确定用户名的准确性

工具自动化操作

配置自动化工具(通过现成、超时时间、重复次数等),实现自动化爆破操作

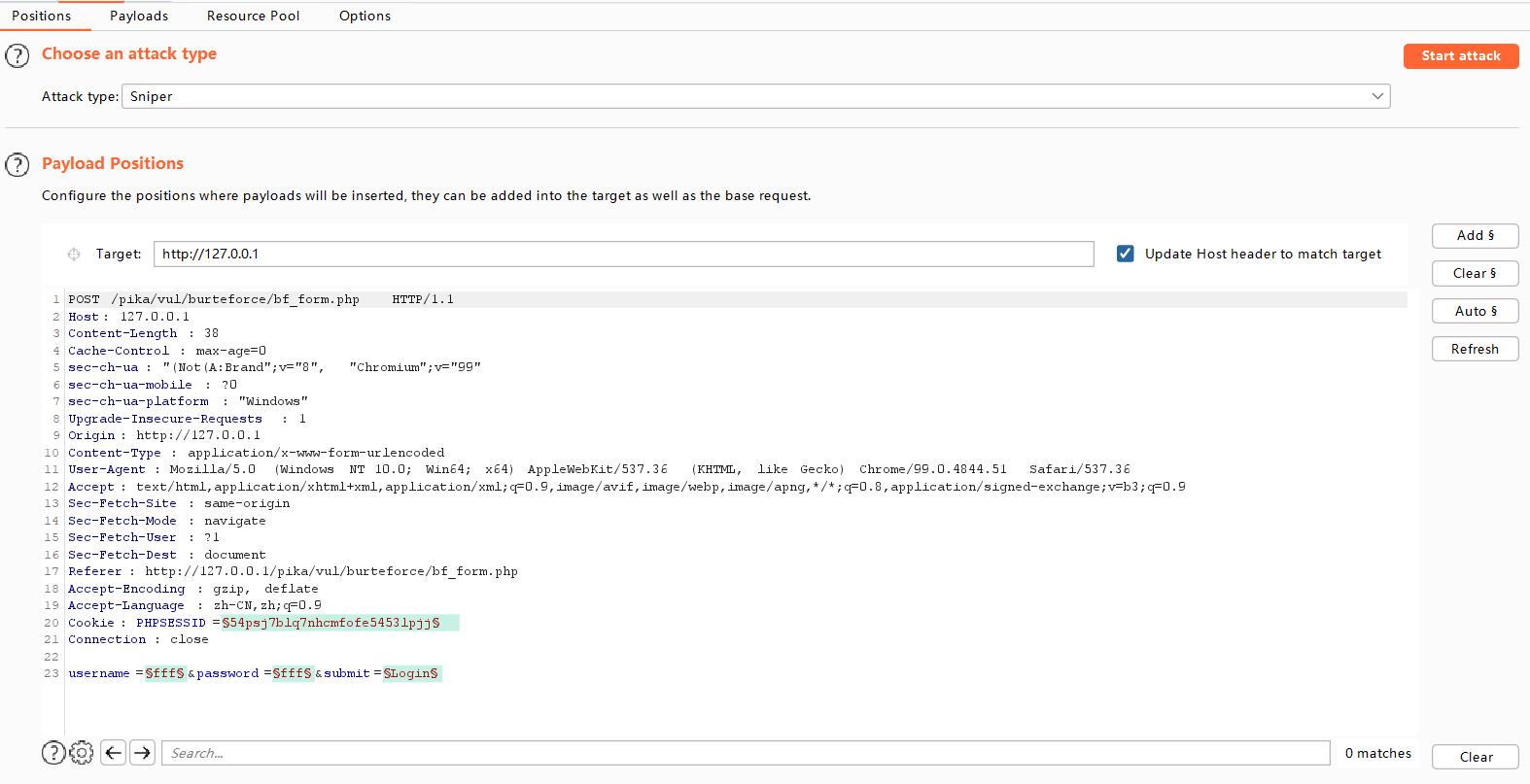

8.Burp暴力破解板块(intruder)功能:

- target:

- 设置攻击目标,可以通过proxy发送

- pasition:

- niper(单字典,单position替换尝试)

- Battering ram(单字典,多个Position同个秘钥尝试)

- Pitchfork(多个字典,同序号进行替换)

- Cluster bomb(多字典,多行对应多行的尝试)

- payloads:

- 设置字典,并可以对字典进行统一的策略处理

- options:

- 对扫描的线程、失败重试等进行配置

- 对结果设置设置匹配的flag:通过一个标识符来区别结果,并在结果栏中flag出来

暴力破解概述

https://one-null-pointer.github.io/2022/07/28/暴力破解概述/