环境准备——DOM分析器

环境准备——DOM分析器

0.前言

这是记录自己搭建和配置大佬造出来的轮子的记录,希望能少走一些弯路吧

1.安装kali2022

2.安装DOM破坏分析器

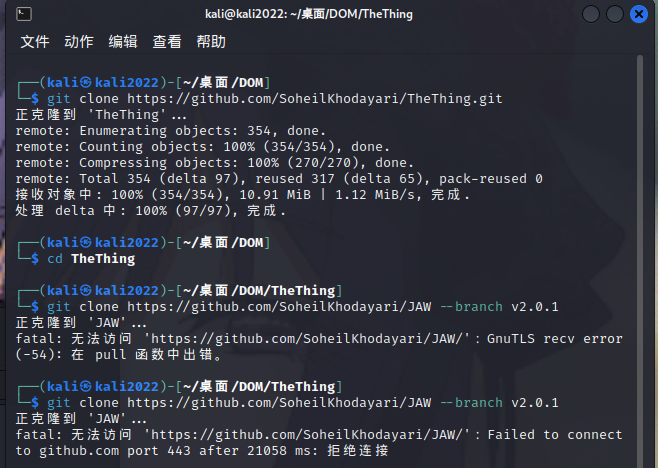

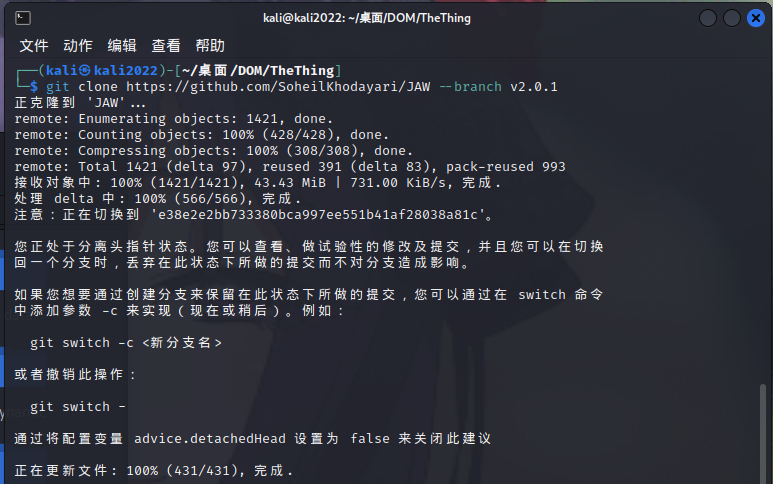

直接git clone就好了,作者给的命令thething中后缀最好加上.git。这是需要注意的,中途可能会遇到像下面的情况,就一直git clone就完事了,总能连通的,github老问题了。TheThing 的源代码已与JAW合并,生成JAW-v2。这个存储库使用JAW-v2作为git submodule。

1 | |

然后,将 JAW 的内容复制到根目录中

1 | |

最后,通过以下方式获取必要的依赖项

1 | |

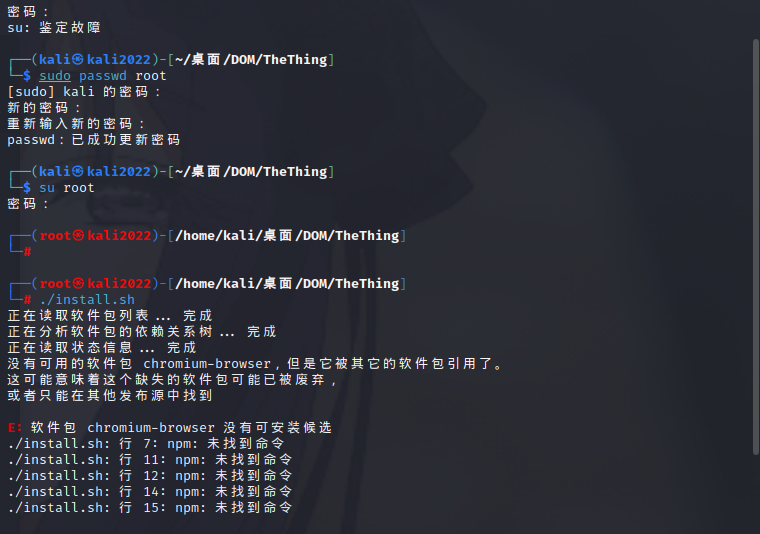

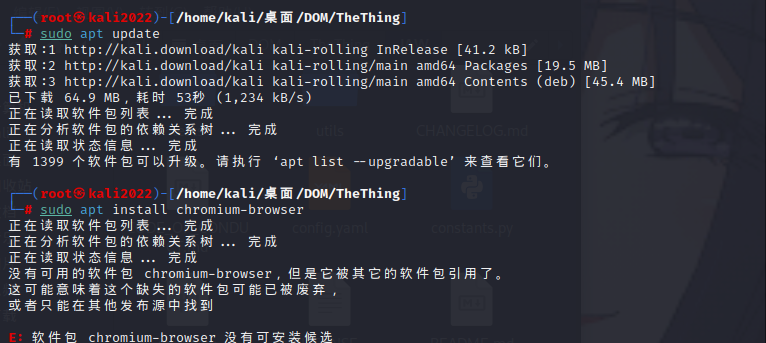

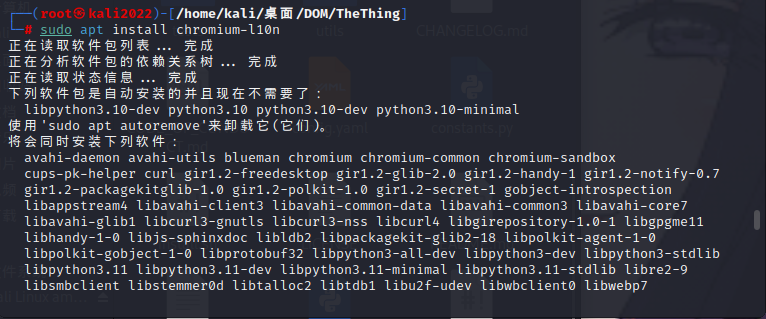

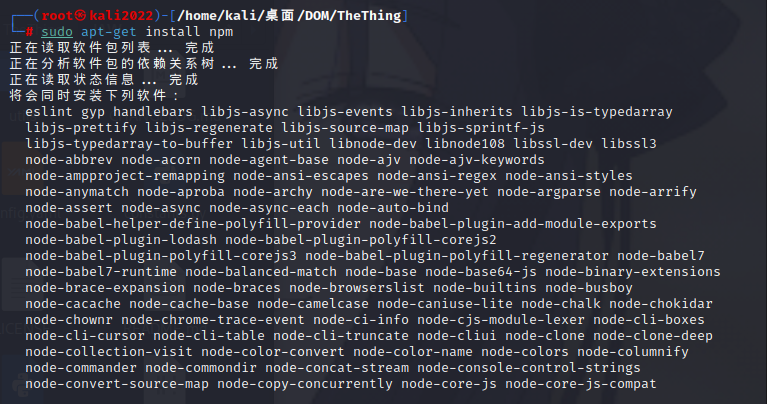

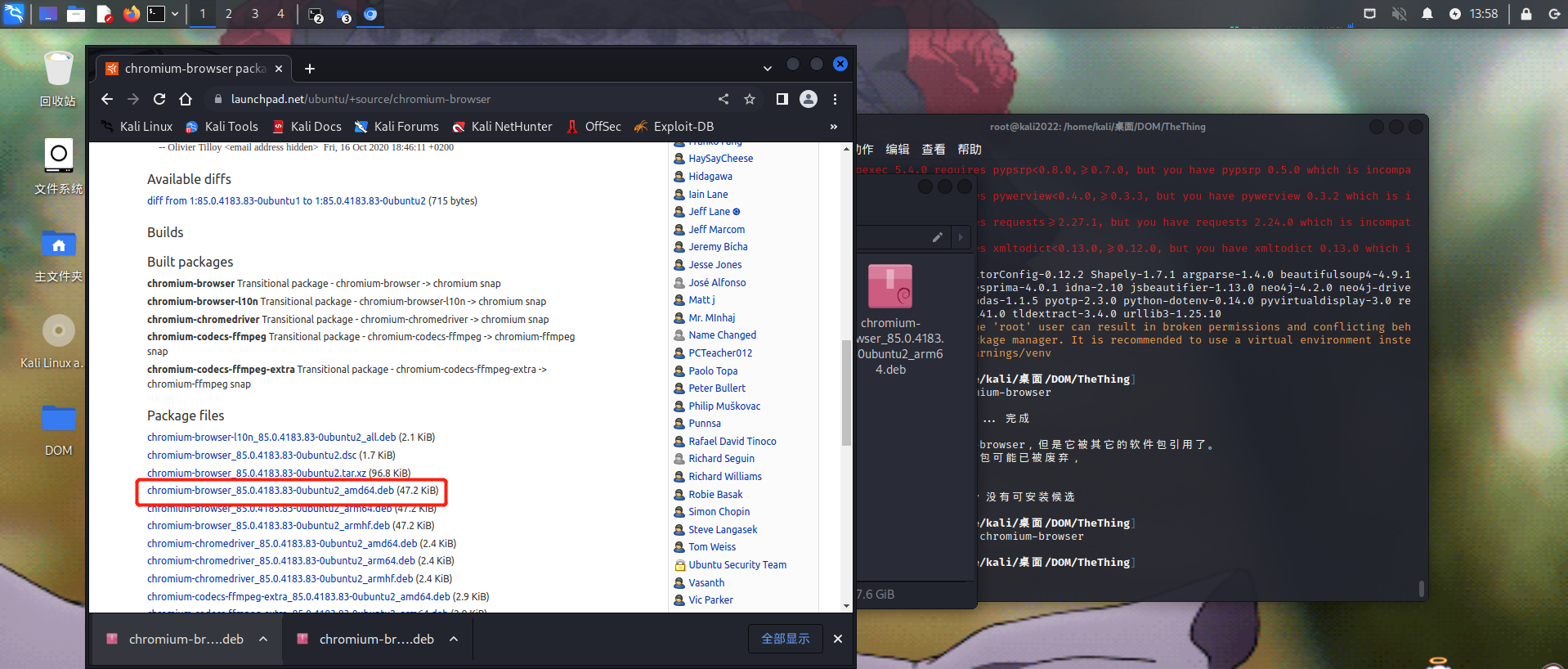

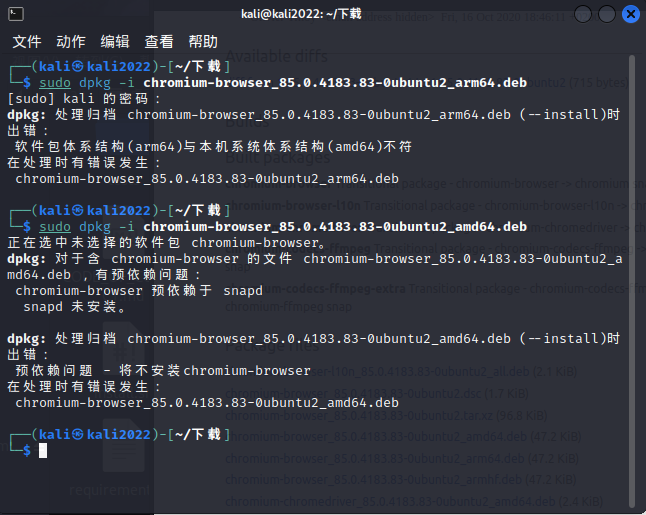

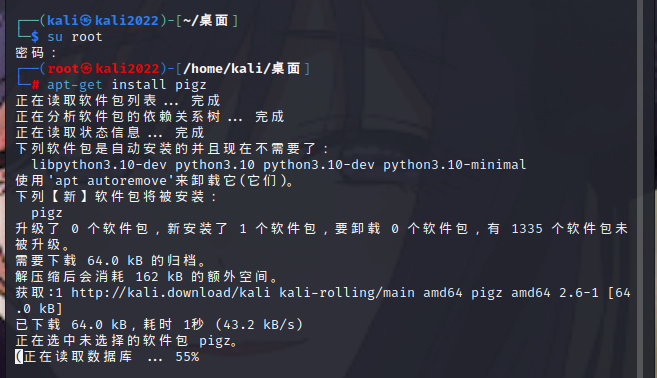

遇到两个问题,一个是su root命令输入密码后出现鉴定故障错误,这是因为在安装linux系统时没有给root用户设置密码,重新设置密码即可,另一个是kali居然没有chromium-browser和npm,只能安装

1 | |

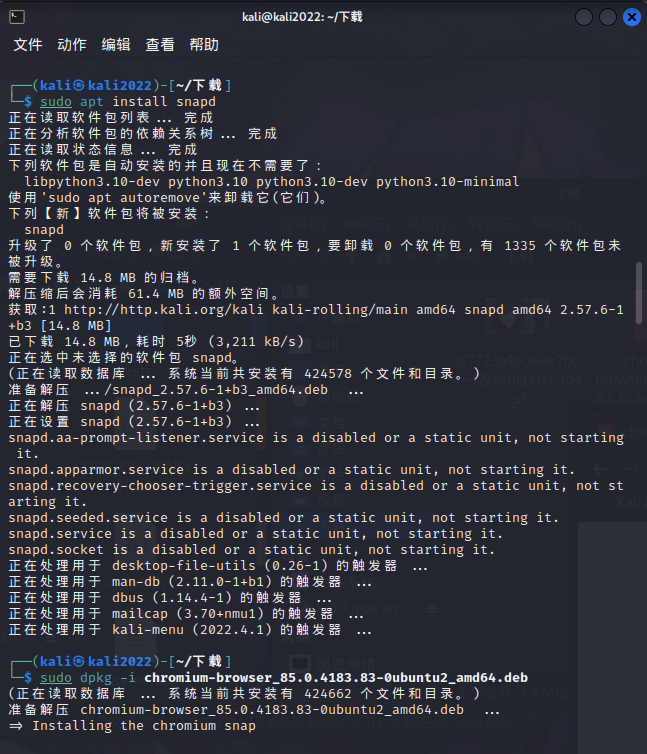

提示没有snapd,好的,继续干

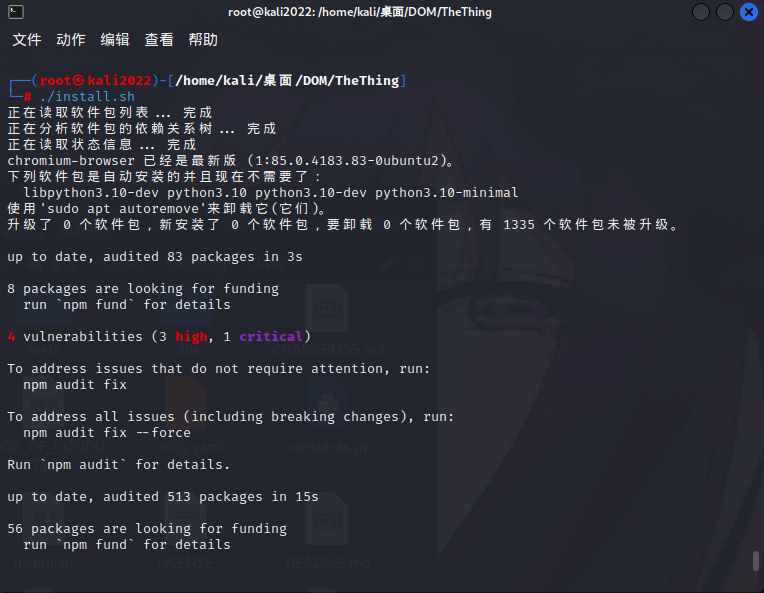

搞定,继续./install.sh

ok,搞定了,这里需要提一下,我们需要下载一个Linux并行的压缩工具pigz,,后面的静态调试需要用到

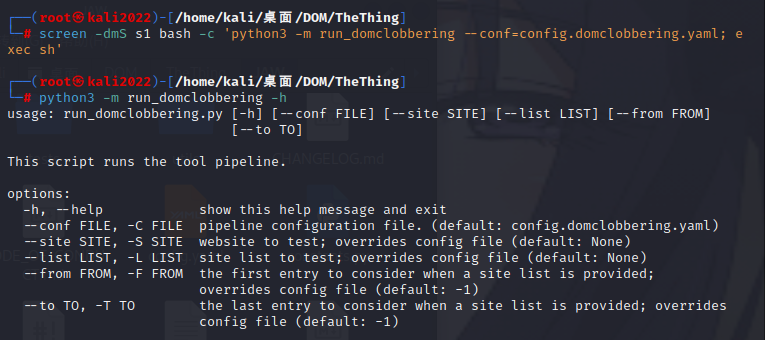

3.Pipline运行

这里运行产生启动文件,为后续的三个模块做准备

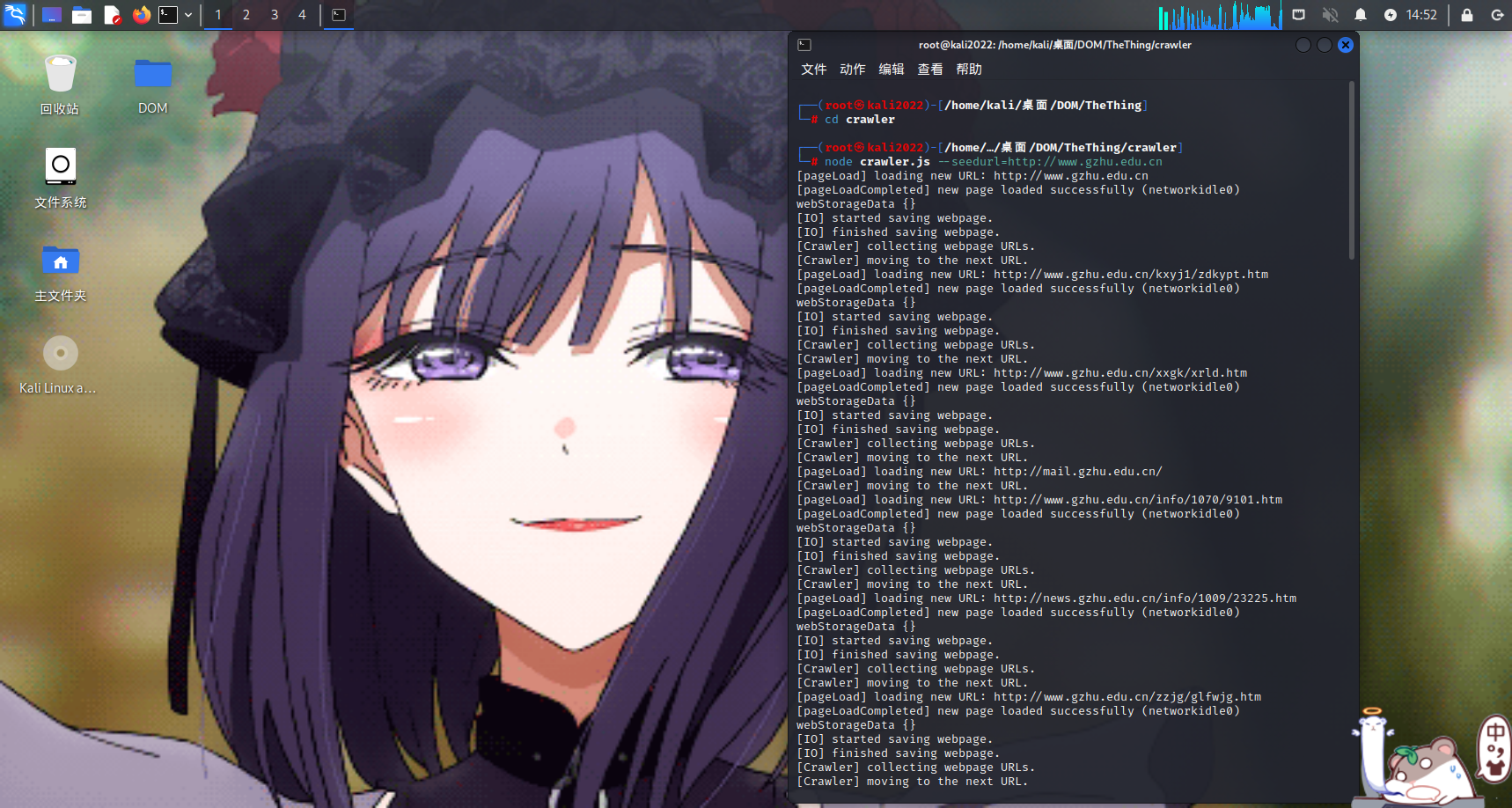

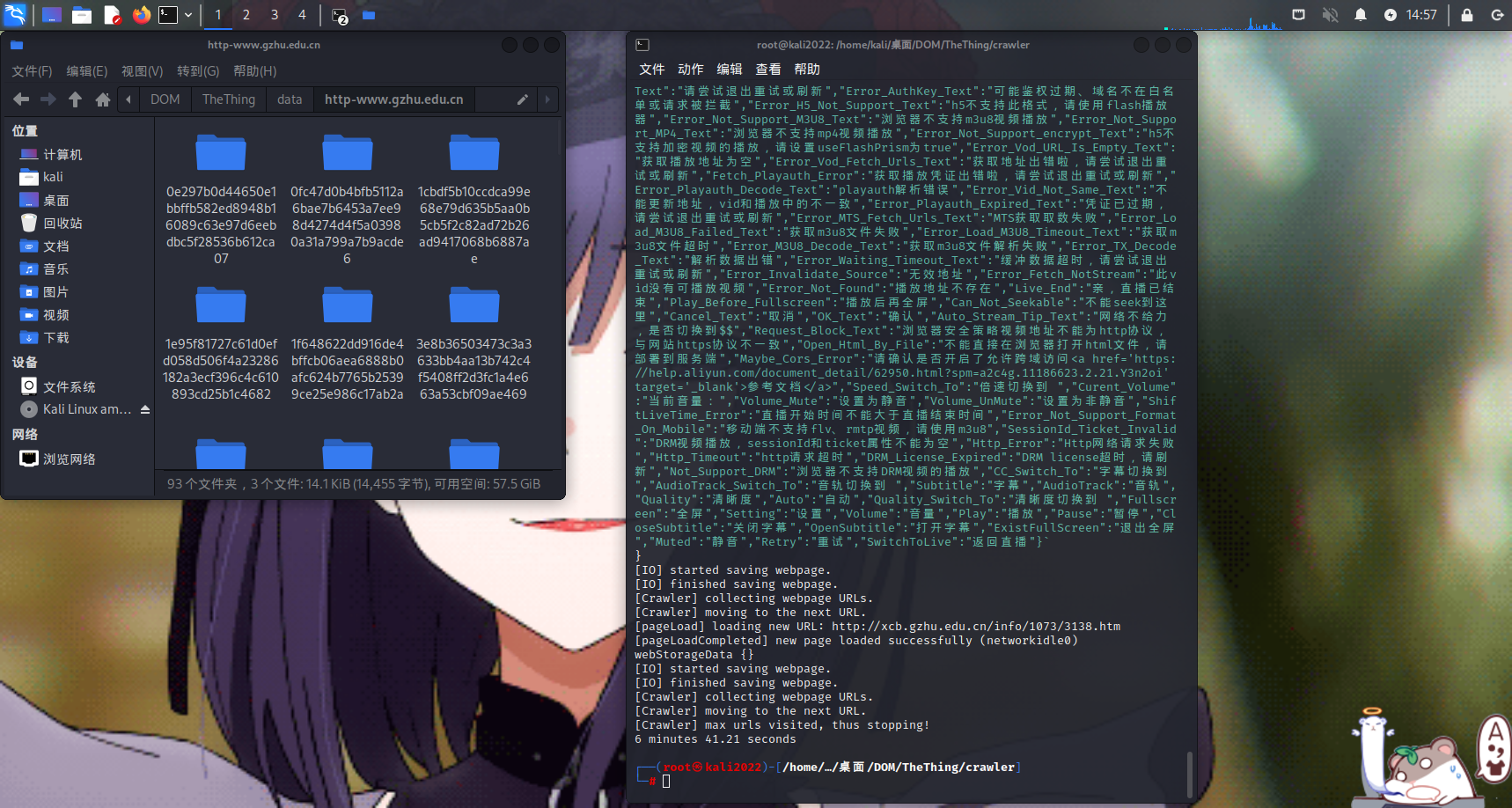

4.爬虫板块运行

这里有个小细节,我们需要进入到crawler文件中才能执行对应的命令,作者在github里面没有说明,需要注意一下

会自动抓取相关url信息并生成信息文件

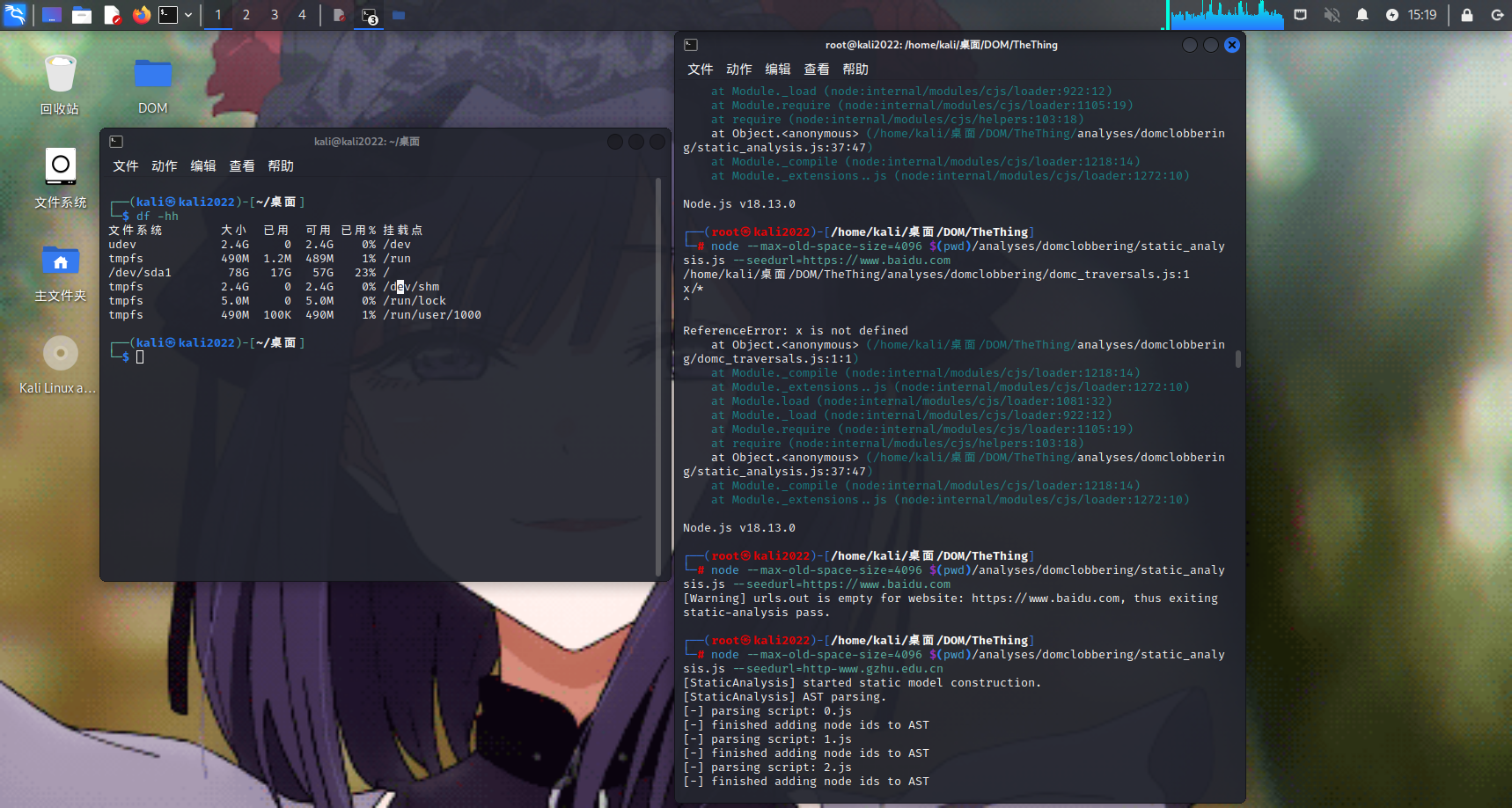

5.静态分析器板块运行

接下来是运行静态分析工具,一开始报了错,提示有个变量x未给值,我一脸懵逼,但是看了代码才发现为什么开头多了个x,我没打开过文件,作者应该也不可能犯这种错误,百思不得其解,不过删去开头x这个变量后就能够运行了,接下就是等待跑的结果

跑了一个多小时,内存占用98%。直接绷不住了(T^T)

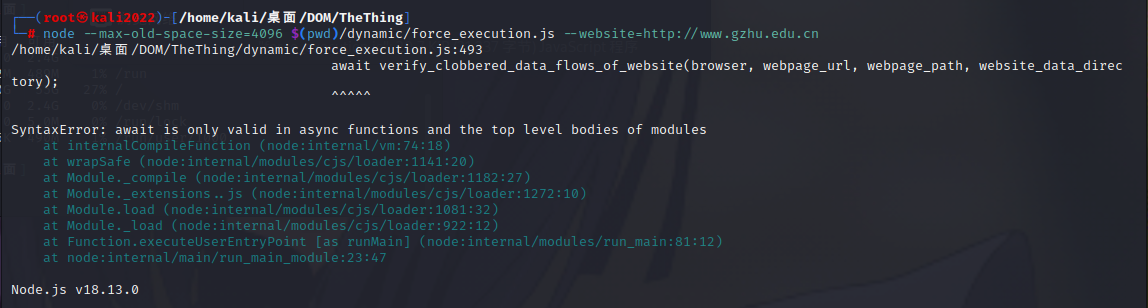

6.动态分析器运行

跑出问题了,研究了一下动态分析的运行代码,从几个报错点出发

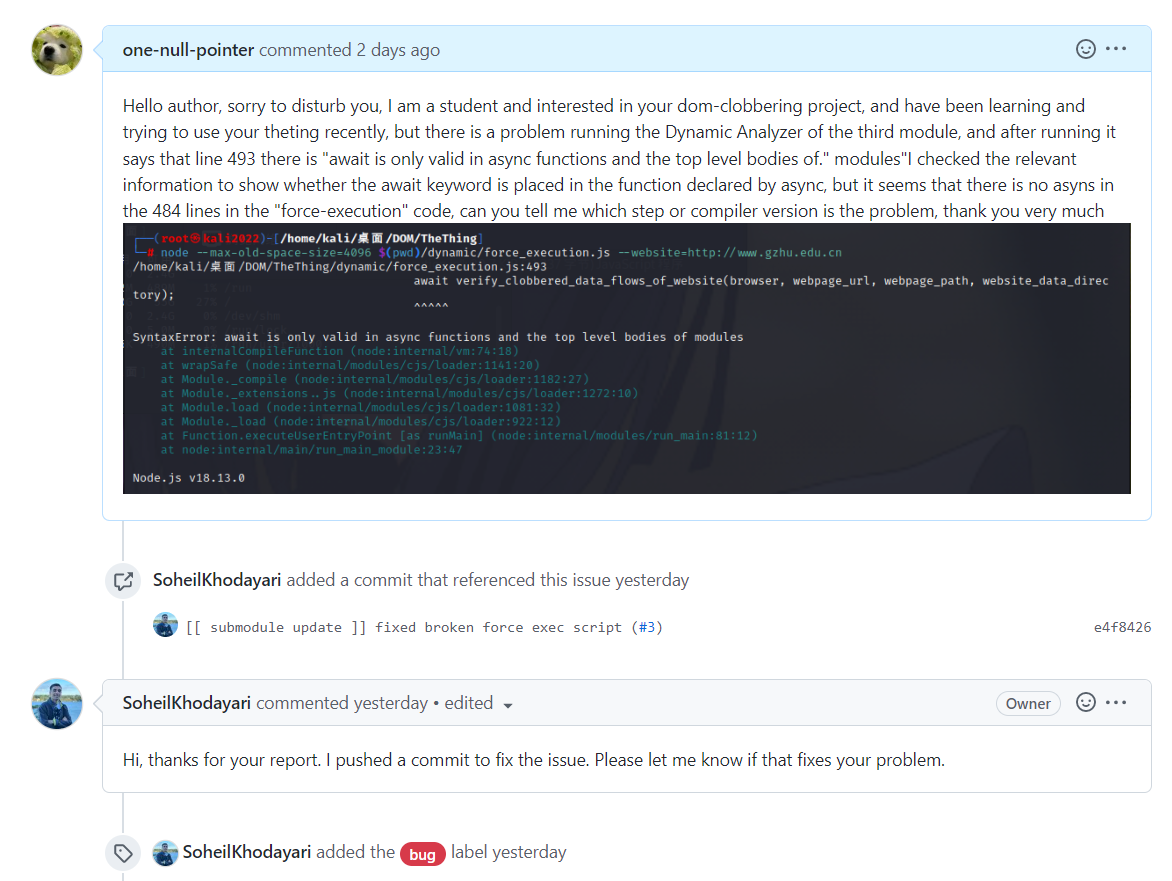

好像是存在语法上的错误,但是毕竟是一个大的扫描器,所以怕一动得全改,不太是我这个刚研究就能解决的,就去问了作者(大佬!)

大佬回得很快!和我猜想的应该没有太大出入,作者改动了部分代码,看来得重新更新环境和配置了,但是申请的服务器还没开,我还得等服务器开了搭配环境尝试运行效果才能回作者,感觉太过意不去了,毕竟作者是当天回的,我现在跑不了代码也不知道咋回,只能等了T^T