SSRF——漏洞案例与了解

SSRF——漏洞案例与了解

1.SSRF

漏洞解释

SSRF(Server-Side Request Forgery,服务器端请求伪造)是一种网络攻击技术,攻击者可以利用它来发送伪造的请求,使服务器误认为这些请求来自于合法的用户或者本地网络中的其他服务,从而获取敏感信息或者执行未授权的操作

漏洞过程

漏洞原理

具体来说,攻击者可以构造一个包含恶意代码的请求,将该请求发送给服务器,并控制该请求中的某些参数。服务器在处理该请求时,会将该参数中指定的 URL 当作内部请求发送出去,而攻击者通过构造的 URL 可以控制这个内部请求的目标和内容。这样一来,攻击者就可以在不经过任何身份验证的情况下,访问服务器内部的敏感信息,甚至执行任意的系统命令

SSRF 攻击通常针对那些将用户提供的 URL 直接传递给服务器端,用于进行内部请求的应用程序,如图片加载、文件下载、API 调用等。攻击者可以在 URL 中注入恶意代码,将内部请求发送到指定的目标服务器,并获取敏感信息或者执行未授权的操作

2.SSRF的作用

协议调用探针

http、file、dict、ftp、gopher等

漏洞攻击

端口扫描、指纹识别、漏洞利用、内网探针等

协议举例

1

2

3

4http://192.168.64.144/phpmyadmin/

file:///D:/www.txt

dict://192.168.64.144:3306/info

ftp://192.168.64.144:21

3.SSRF举例——获取mysql版本信息

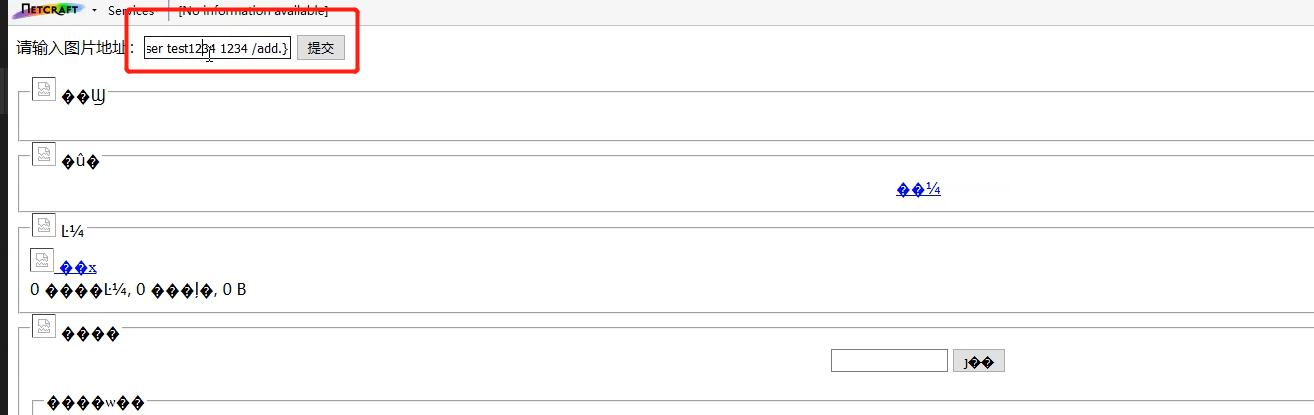

首先创建一个可以访问并且有上传图片网址的服务器

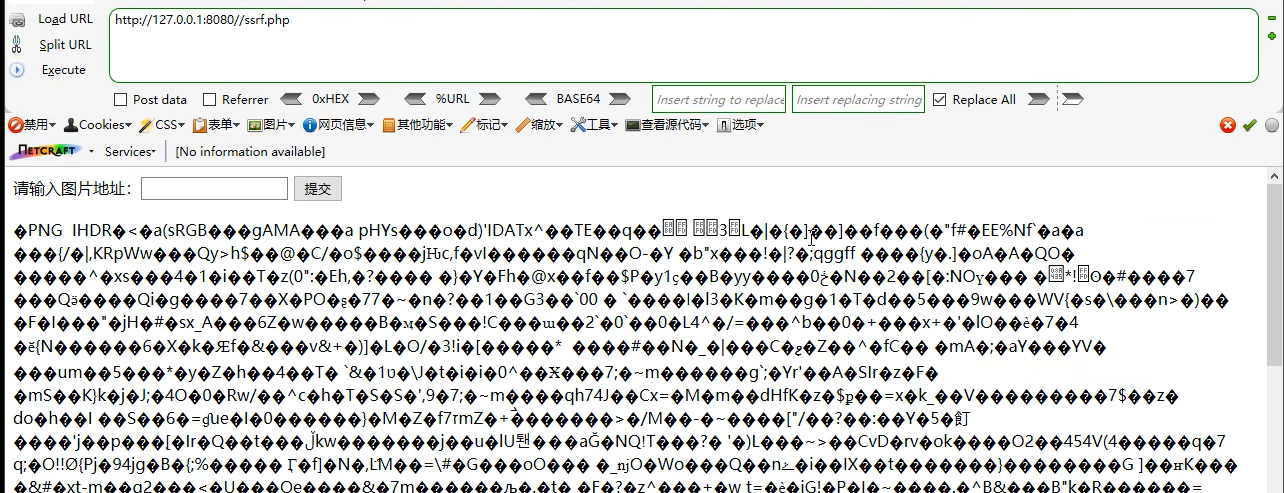

可以看到这里上传了png文件,并反馈了png代码的乱码情况,接下来通过访问地址端口达到信息收集的目的

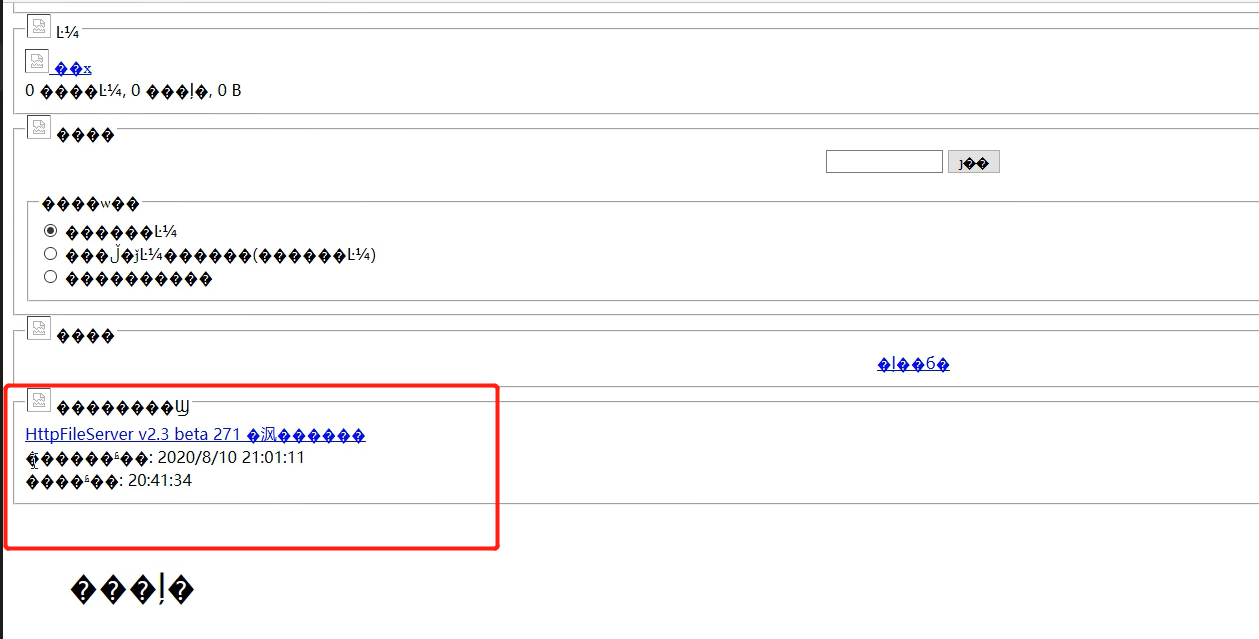

可以看见,在对端口进行输入访问时,会反馈的内容信息是服务器的相关软件版本,这里是扫描了本地的ip地址,当然这是不局限于本地ip地址的。所以我们可以通过这种方式去获取到服务器的相关内容信息

4.SSRF实例演示

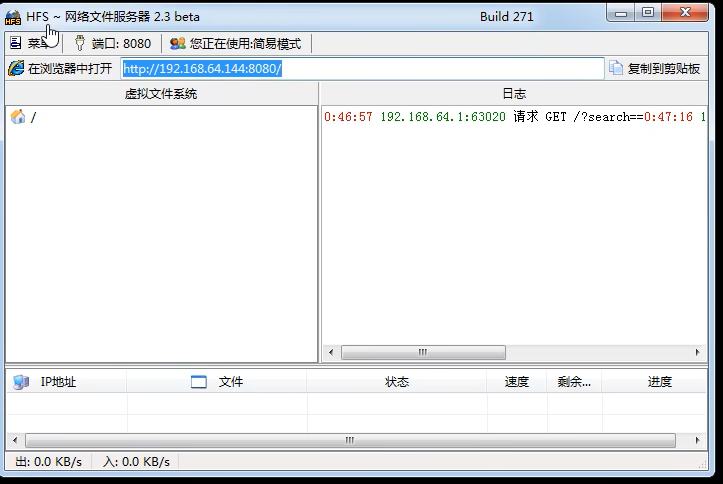

win7扮演服务器,使用HFS作为网络文件服务器工具

进行访问尝试

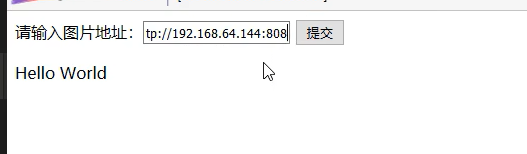

有反馈说明地址是存活的,所以我们要探测有哪些端口,比如8080端口

发现有HFS服务,然后我们查询该版本工具是否存在相关漏洞

发现存在相关的漏洞,我们可以尝试利用远程命令执行进行攻击

最后在服务器中会发现远程添加了一个管理员用户