资产扫描——灯塔

灯塔

0.前言

对于渗透和挖掘漏洞,前期就是需要做好相关的信息收集和域名,这里使用灯塔进行资产收集,一方面是由于其不容易导致服务器挂,又有比较好的收集效果

1.灯塔安装

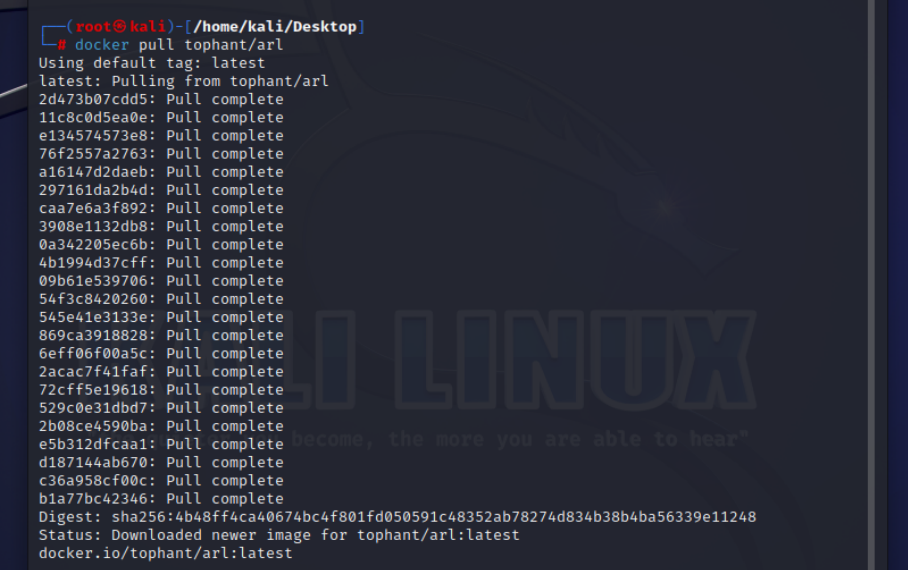

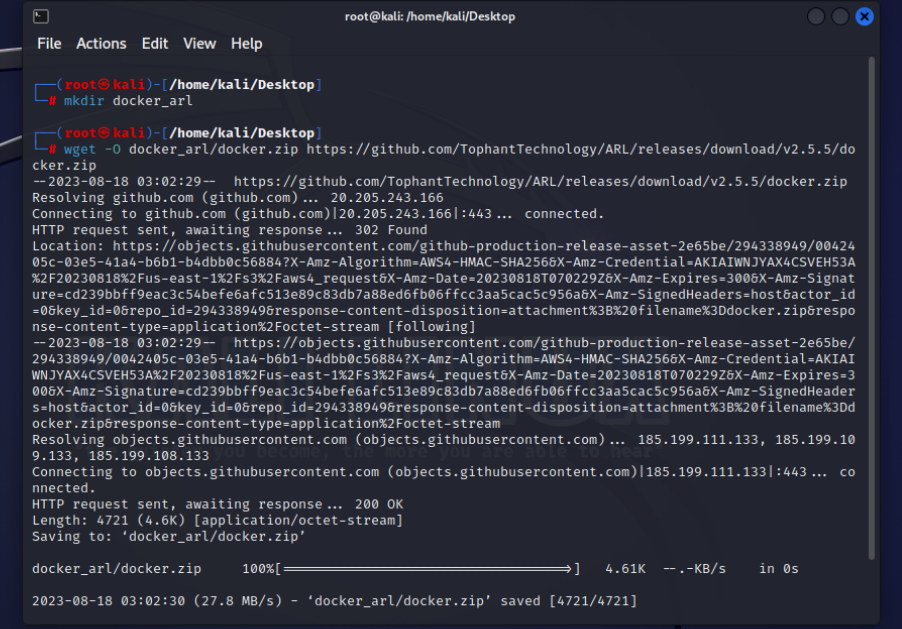

这里采用docker灯塔进行资产扫描,既可以在centos也可以在ubuntu中进行安装,这里选择了kali2023的系统配置环境,首先拉取镜像docker安装arl

1 | |

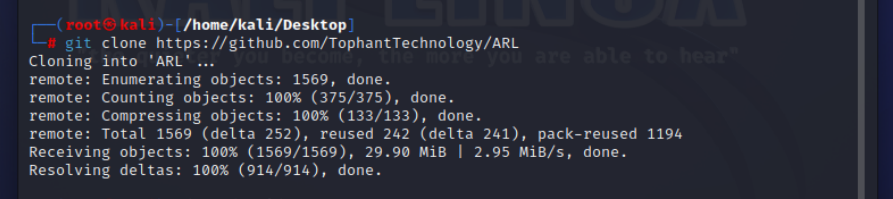

拉取镜像过后,下载arl

1 | |

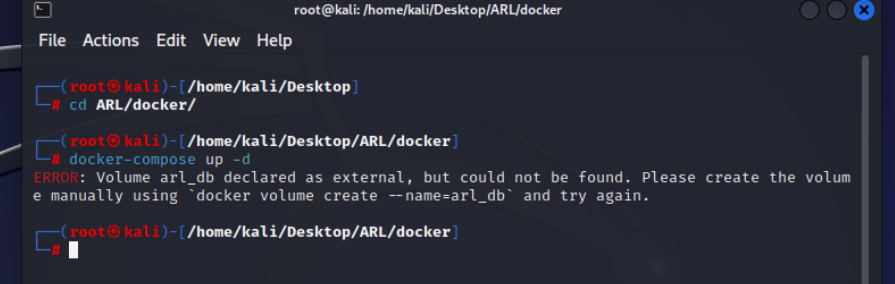

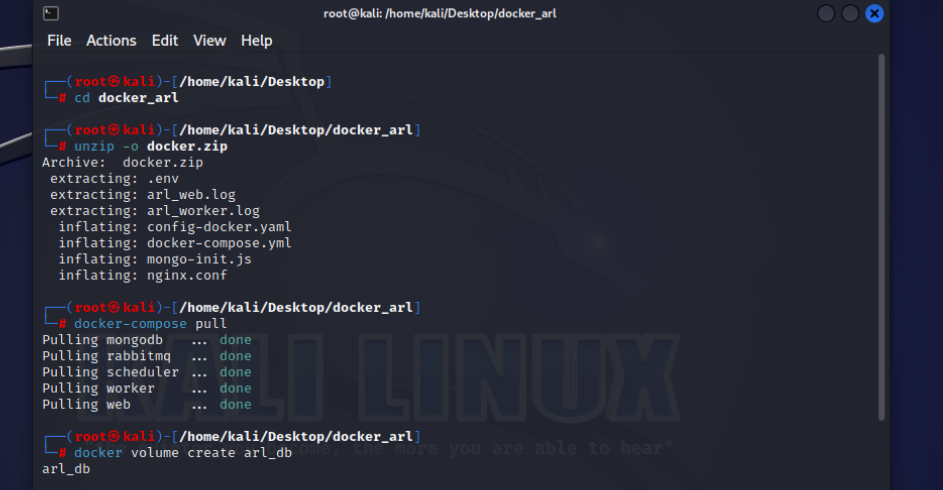

拉取后进入文件直接开启并下载

1 | |

这个错误提示表明在创建Docker网络时遇到了问题,并指出了名为”arl_db”的卷被声明为外部卷,但是找不到该卷直接执行命令docker volume create –name=arl_db手动创建名为”arl_db”的卷。然后再次尝试创建Docker网络

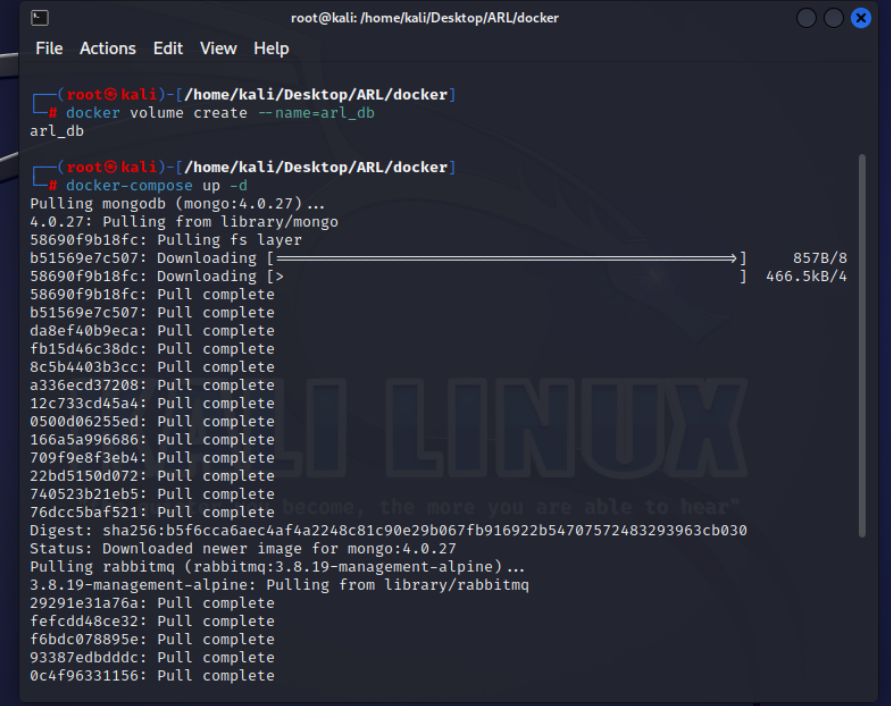

1 | |

默认端口5003, 默认用户名密码admin/arlpass,端口访问ip:5003

1 | |

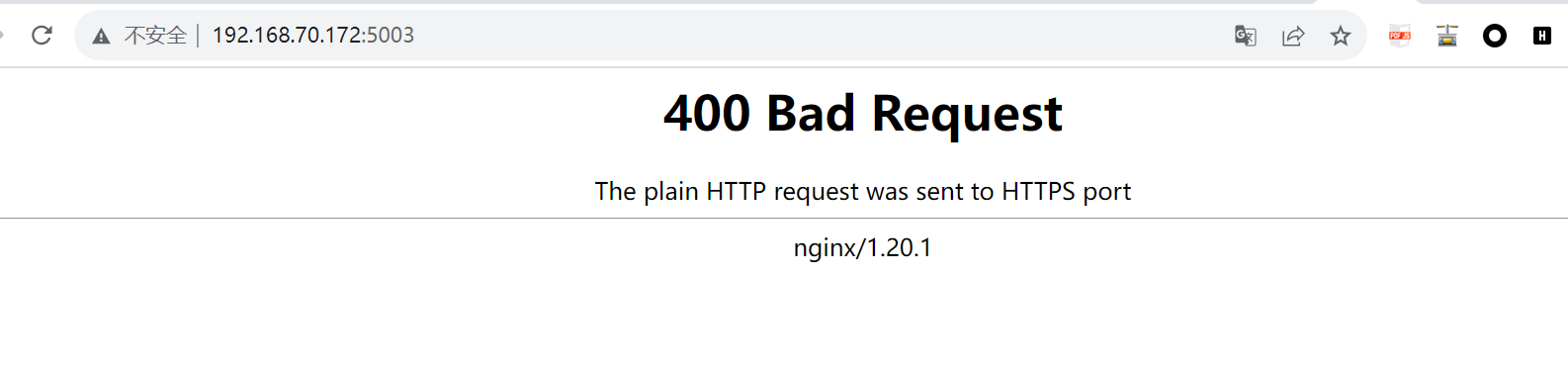

这个错误提示表明我们尝试将一个普通的HTTP请求发送到了HTTPS端口,所以不能只输入ip+端口,需要按照规定使用https协议

1 | |

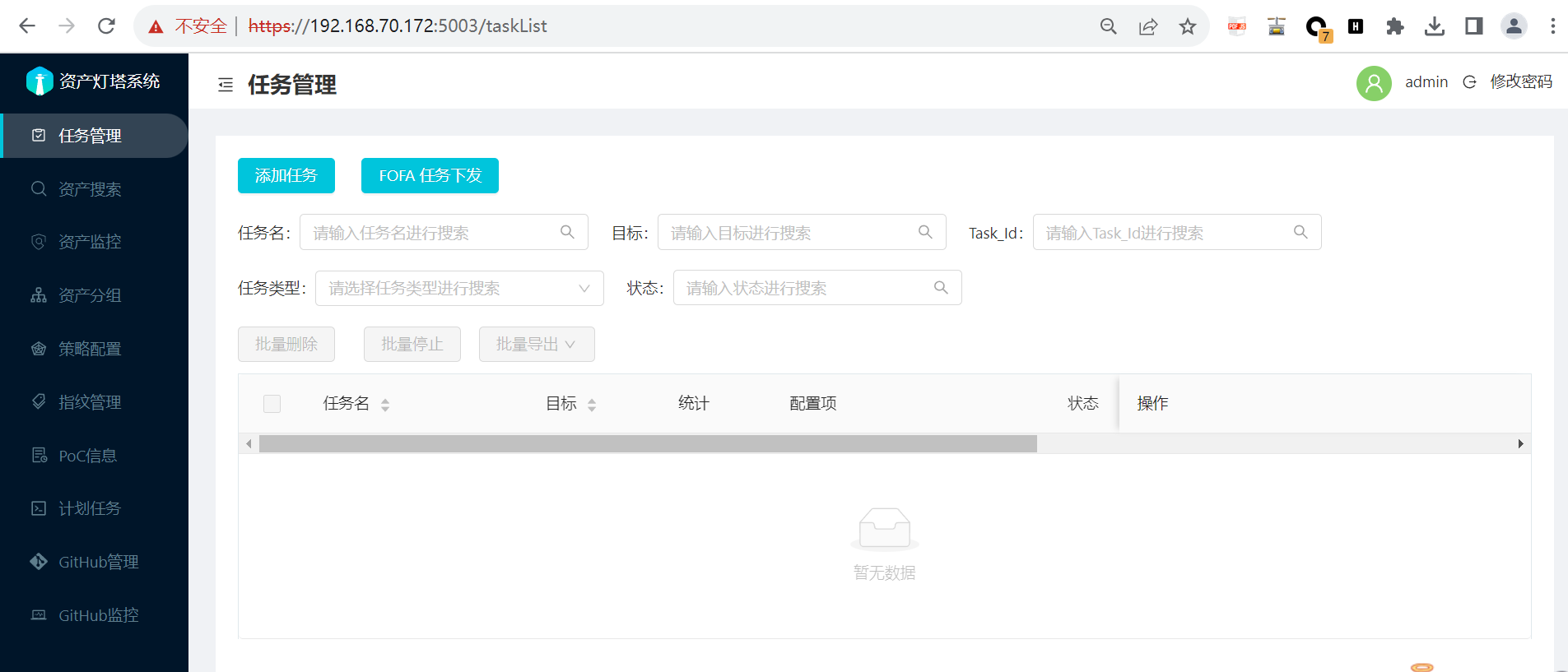

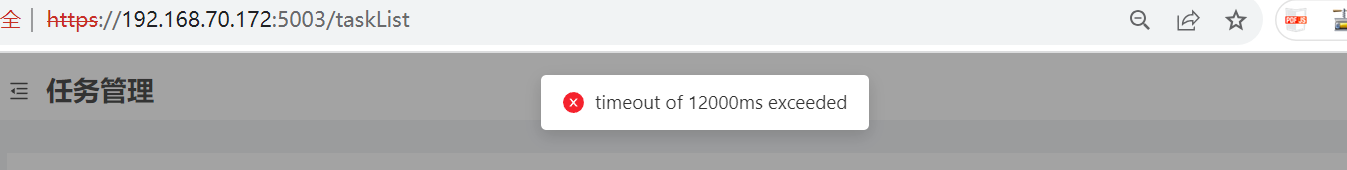

这里没有登录就直接进入显然是不正常的,果然在进行操作的时候总是会报timeout of 12000ms exceeded的错误,这是新版的灯塔存在bug,在config.py里对”RISKIQ“的引用了

1 | |

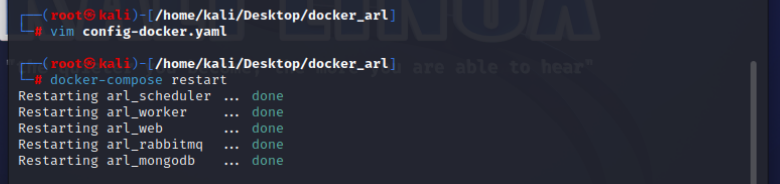

但是对于config.yaml的文件中并未声明,因此我们需要添加相关内容:

1 | |

添加的位置我们可以放在FOFA API 配置项下,模仿其格式即可(注意:这里的空格要求对齐)

1 | |

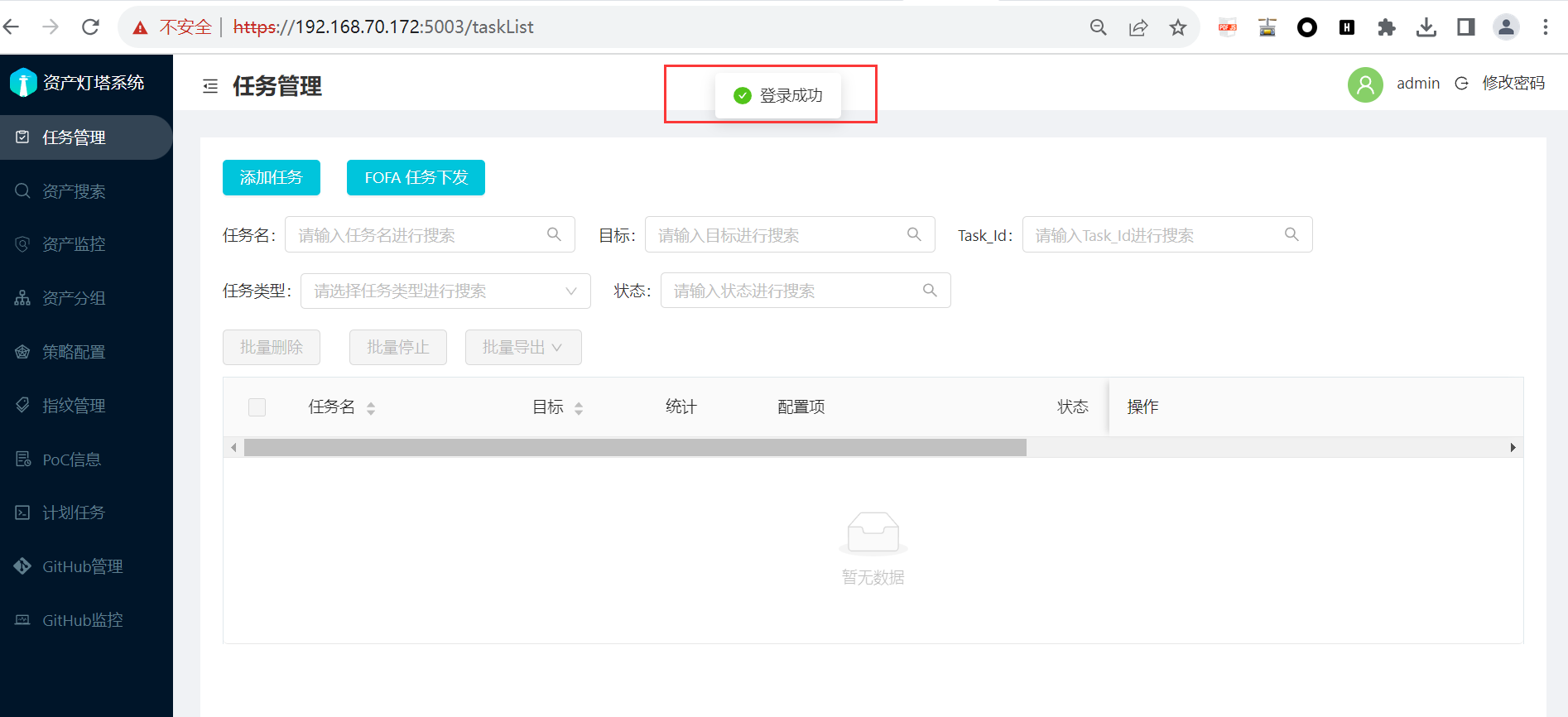

再次重新访问:

这就是正确反馈,注:为了安全起见,一定要记得修改默认密码,特别是在服务器的时候

这种方法的好处就是直接拉取下我们指定版本的灯塔

1 | |

1 | |

1 | |

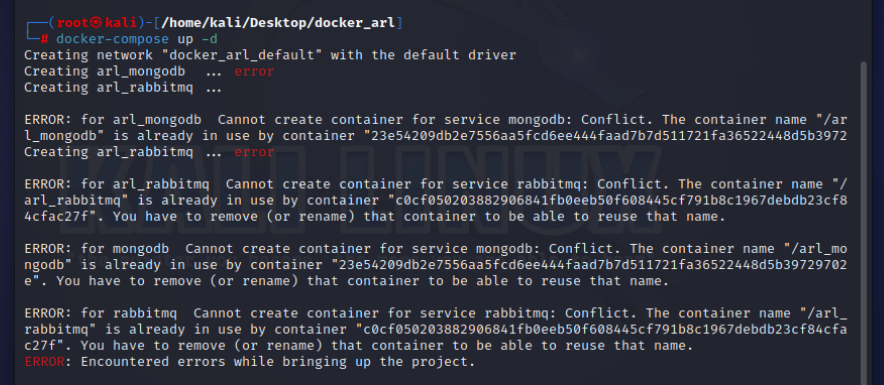

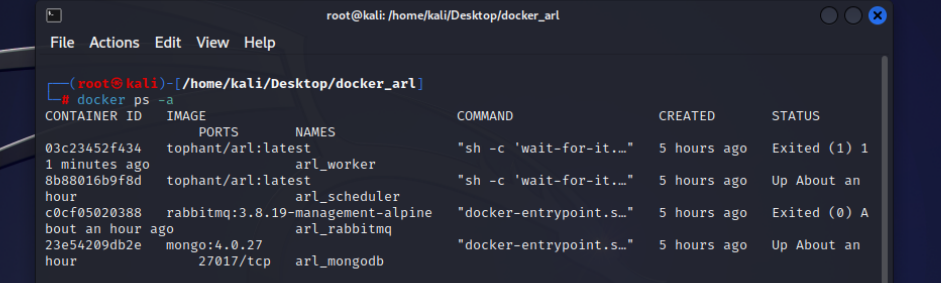

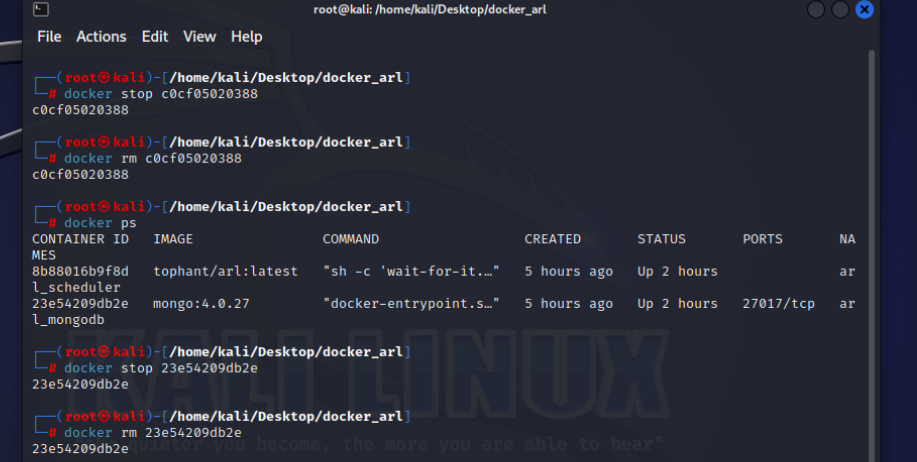

这个错误提示说明在创建容器时发生了冲突,因为容器名称已经被其他容器使用了,前面的忘记删除了,首先查看下所有容器的列表,包括正在运行和已停止的容器

1 | |

明显有c0cf05020388以及23e54209db2e是冲突的,我们需要先stop后直接rm掉即可

1 | |

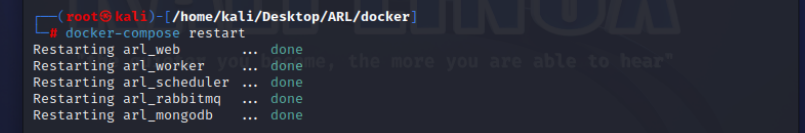

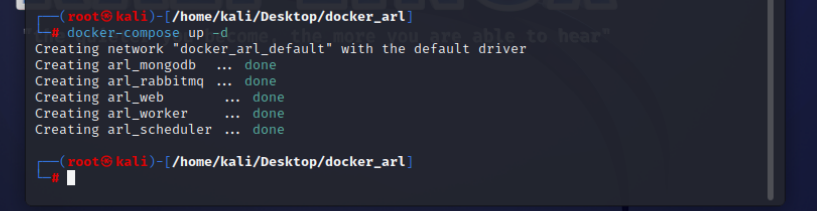

再次重新启动(如果还是不行,可能是因为之前的git clone没删干净,重新搞个新环境就不会报错了)

接下来查看网址:

依旧是这个破问题,为什么博主不改呢,不知道,直接继续按照方法一讲到的解决操作再进行一遍即可

2.域名扫描

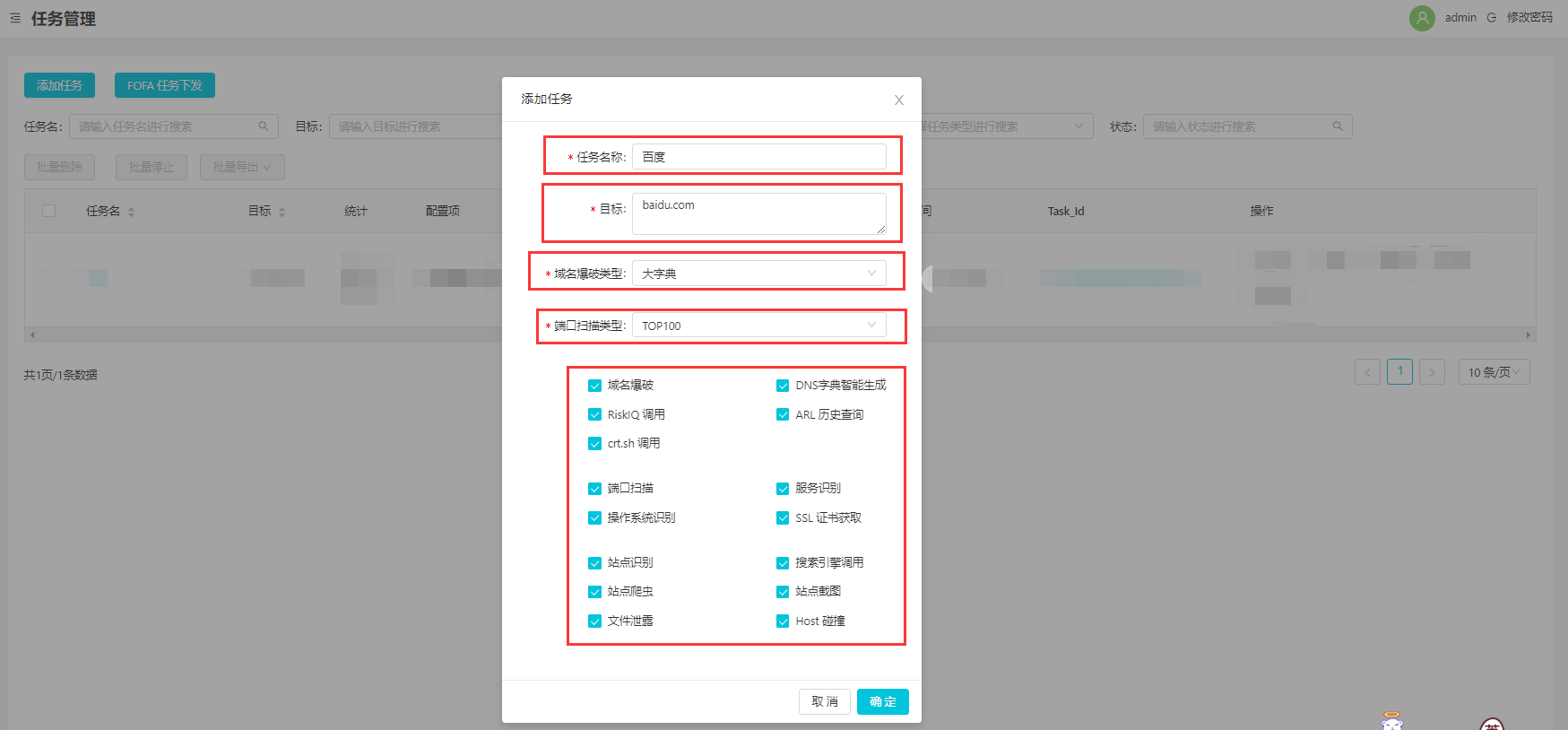

这里进行任务管理的添加,针对于单个或多个域名进行扫描,在提交任务添加表单时,有五个模块进行填充,任务名称随意填写进行标记即可,目标填写域名或者ip设置指定ip段,不过为了细致的资产挖掘,一般是一点点的挖掘。域名爆破类型分为大字典以及测试,其中大字典常用2万字典大小。测试则是少数几个字典,常用于测试功能是否正常。对于扫描端口,提供三种模式,分别是ALL:全部端口,TOP1000:常用top 1000端口,TOP100:常用top 100端口,测试:少数几个端口

最重要的就是扫描的功能需求,一般在扫描中,根据站点的需求进行相应的选择,这里需要注意选择,有部分内容是扫描力度过大的,需要酌情考虑,比如文件泄露等内容

接下来选择完毕后就可开启进行扫描了:

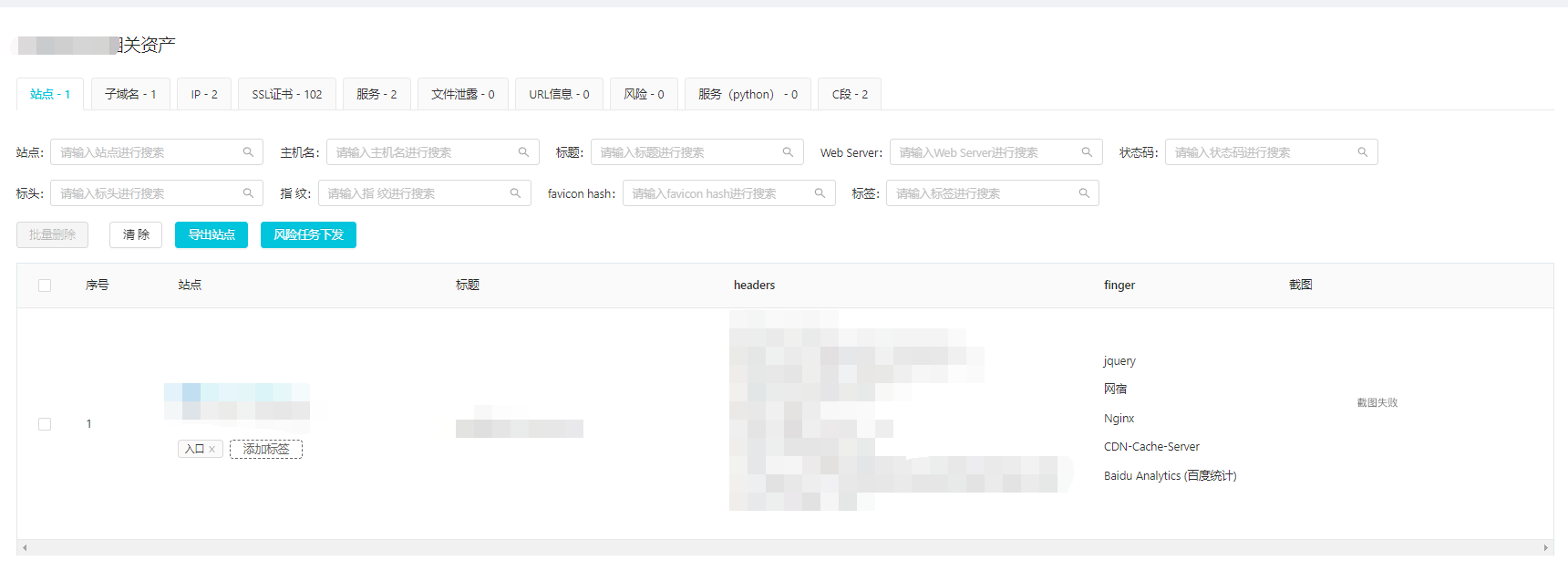

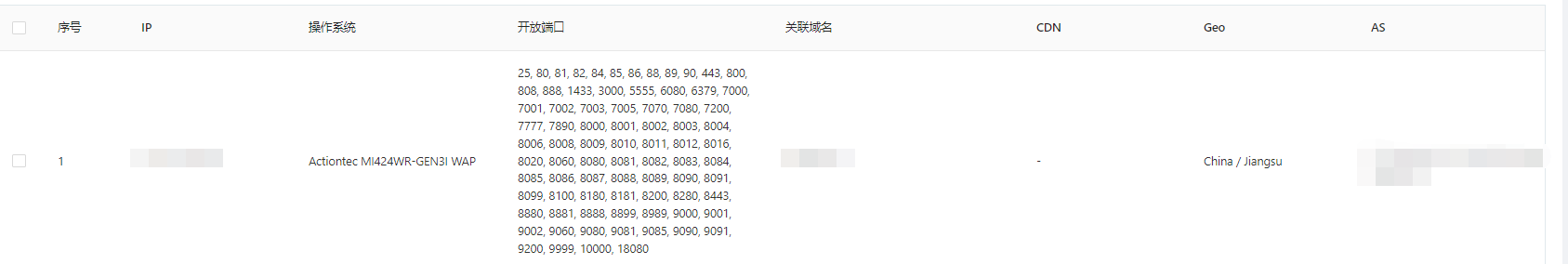

就会显示相关的资产,这里就不进行详细阐述看,每个模块也不会陌生

3.读取信息

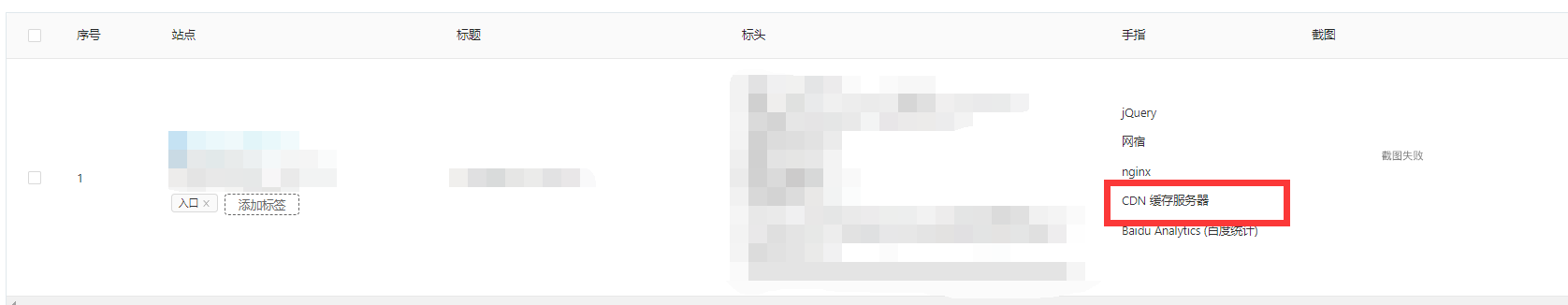

可以查看到我们获取的资产信息,尝试抓取出有用的东西,首先是查看组件

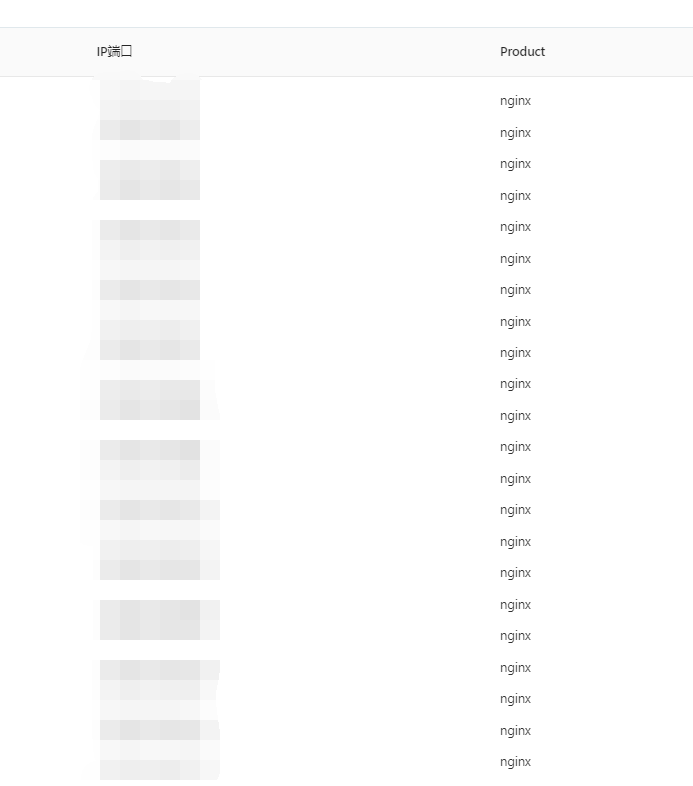

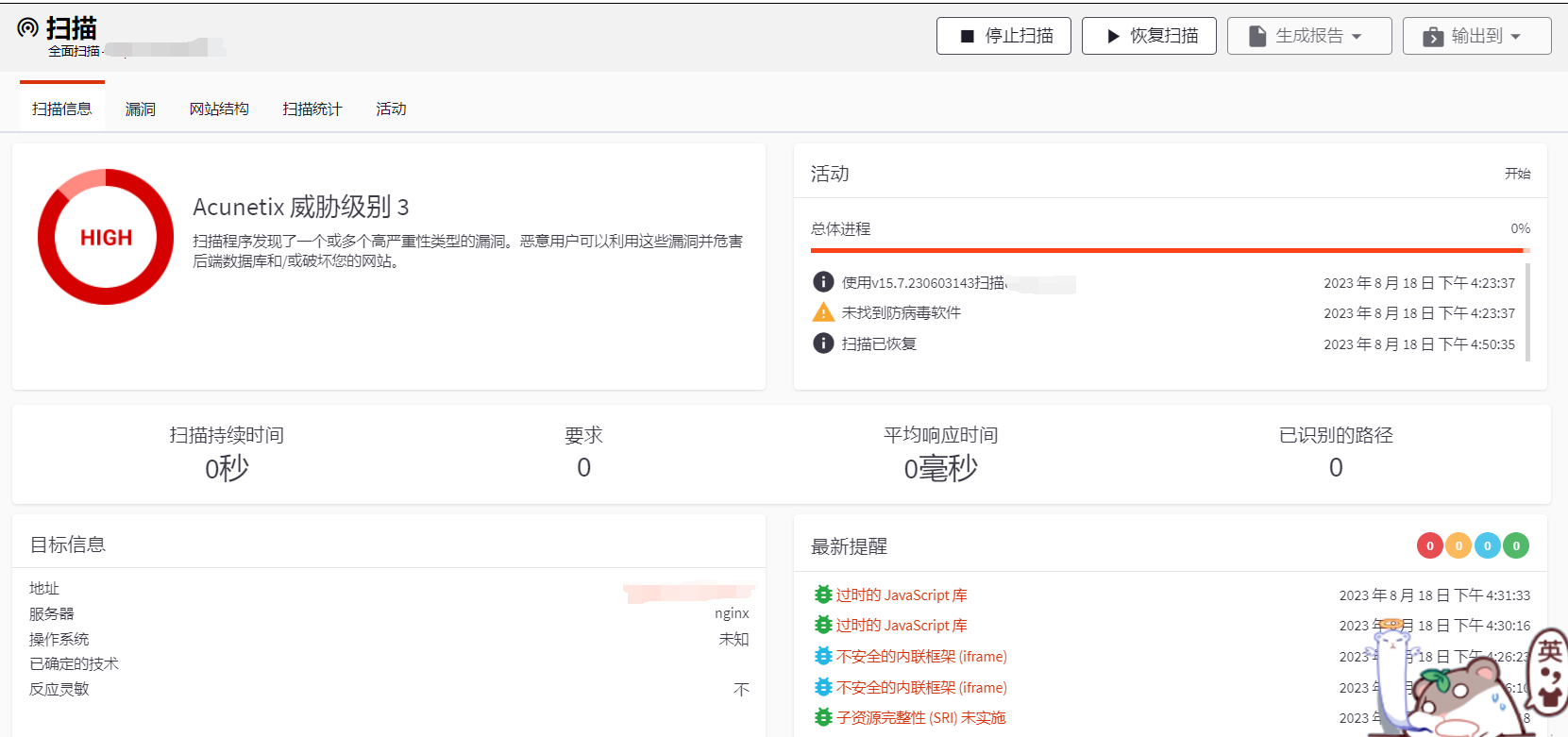

清一色的nginx代理……,这里可以接入cms的扫描模块,查看是否有类似的nday漏洞,如果没有则尝试进行awvs进行扫描:

存在一个高危漏洞提示,这里点进去查看:

其对应的一种就是BEAST攻击,其针对SSL/TLS的浏览器漏洞利用,通过利用此漏洞影响SSL3.0和TLS1.0(CVE-2011-3389)。利用TLS1.0中CBC(密码块链)实现中的漏洞。这使攻击者能够通过使用MITM技术将构建的数据包注入TLS流来解密两个用户/系统之间的加密数据

后续需要研究对该漏洞进行利用和尝试,查看是否成功,尽管评估是高,但是对于业务性质以及现有情况而言,危险系数不至于到高的程度。可能是使用了具有已知漏洞的组件就判断为高了,其次正如前面支持扫描可以看到其质问对应的为cdn

初步的扫描过后,我们就可以开始展开对于业务层面的web漏洞攻击尝试